Όταν η εικόνα ψεύδεται: Η πρόκληση των deepfakes

Γράφει η Βασιλική Γκάνη*

Ζούμε σε μία εποχή που χαρακτηρίζεται από τον εκσυγχρονισμό και την μετάβαση στον ψηφιακό μετασχηματισμό, με την τεχνολογία να διακατέχει έναν πρωταγωνιστικό ρόλο στην καθημερινότητα μας. Παρά τα σημαντικά οφέλη αυτής, δεν μπορούν να παραβλεφθούν οι πολυάριθμες και εξίσου σπουδαίες προκλήσεις που προκύπτουν από την χρήση της, ιδίως όσον αφορά την ασφάλεια και την προστασία προσωπικών δεδομένων. Μία λοιπόν από τις σπουδαιότερες προκλήσεις της ψηφιακής εποχής συνιστά η εμφάνιση νέων μορφών κακοποίησης, μεταξύ των οποίων συγκαταλέγεται και το φαινόμενο της «εκδικητικής πορνογραφίας», το οποίο συχνά συνδυάζεται με την χρήση προηγμένων μεθόδων τεχνολογίας για τη διάδοση και απόκρυψη του προσβλητικού υλικού.

Μία σύντομη ιστορική αναδρομή

Κάνοντας μια σύντομη αναδρομή στην δεκαετία του ‘90, με την άνοδο του διαδικτύου και την σημαντική εισβολή του στην καθημερινότητα μας, δόθηκε στους χρήστες του μία μεγάλη και πρωτόγνωρη ελευθερία έκφρασης και διαμοιρασμού δεδομένων, συνοδευόμενη παράλληλα από νέες μορφές διαδικτυακής (online) κακοποίησης, με το φαινόμενο της εκδικητικής πορνογραφίας να αποτελεί ένα από τα σημαντικότερα παραδείγματα αυτών. Σημαντικό σημείο καμπής στην ιστορία της εκδικητικής πορνογραφίας υπήρξε η υπόθεση του Hunter Moore και της πλατφόρμας «IsAnyoneUp.com». Η συγκεκριμένη ιστοσελίδα, ιδρυόμενη από τον Hunter Moore το 2010, προκάλεσε έντονη κοινωνική κατακραυγή και οδήγησε σε νομικές αντιπαραθέσεις, καθώς αποτέλεσε την πρώτη αναγνωρισμένη πλατφόρμα εκδικητικής πορνογραφίας σε διεθνές επίπεδο. Η πλατφόρμα IsAnyoneUp.com φιλοξενούσε φωτογραφίες γυναικών και ανδρών δίχως τη συγκατάθεση τους, συχνά συνοδευόμενες από τα προφίλ τους στα μέσα κοινωνικής δικτύωσης και από προσβλητικά σχόλια. Παρά τις συνεχείς εκκλήσεις για διαγραφή περιεχομένου, ο Moore αρνούνταν κατηγορηματικά να προβεί σε αυτήν την ενέργεια, προωθώντας μάλιστα τις διαμαρτυρίες των θυμάτων για δική του προβολή. Η σύλληψη του Moore έλαβε τελικά χώρα το 2014, με την υπόθεση να στιγματίζει την κοινωνία και να ανοίγει την δίοδο για την ανέλειξη των σοβαρών ελλείψεων νομικής προστασίας για τα θύματα, επιβεβαιώνοντας την ανάγκη να ενισχυθεί το υπάρχον ρυθμιστικό πλαίσιο, αλλά και να αλλάξει η κοινωνία την στάση της απέναντι στη διαδικτυακή παρενόχληση.

Ξαναδιαβάζοντας τον όρο «Εκδικητική πορνογραφία»

Με τον όρο «εκδικητική πορνογραφία» αναφερόμαστε στην δημοσίευση ή απειλή δημοσίευσης ευαίσθητου οπτικοακουστικού υλικού, δίχως τη συναίνεση των απεικονιζόμενων ατόμων, με σκοπό τη βλάβη, την εκδίκηση ή τον εκφοβισμό. Το διαδίκτυο συμβάλλει στην γρήγορη διακίνηση αυτού του υλικού, το οποίο μπορεί να δημιουργείται κατά τη διάρκεια προσωπικών σχέσεων ή και όχι, προκαλώντας σοβαρές συνέπειες για τα θύματα. Σύμφωνα με το Ευρωπαικό Ινστιτούτο για την Ισότητα των Φύλων, ως «εκδικητική πορνογραφία» ορίζεται η ανάρτηση ή διανομή φωτογραφιών και βίντεο σεξουαλικού περιεχομένου χωρίς τη συναίνεση του απεικονιζόμενου ατόμου. Παρά την ευρεία χρήση του όρου «εκδικητική πορνογραφία» τόσο από την κοινωνία, όσο και από τη νομοθεσία – συμπεριλαμβανομένου του Έλληνα νομοθέτη-, έχει δεχθεί έντονη κριτική, καθώς δεν αντανακλά πλήρως τη φύση και την ουσία του προβλήματος.

Κατ’ αρχάς, ο όρος της «εκδικητικής πορνογραφίας» επικεντρώνεται κυρίως στα κίνητρα του δράστη αυτά καθ’ αυτά, τα οποία συνδέονται με την «εκδίκηση», και όχι στην ουσία της εγκληματικής συμπεριφοράς, δηλαδή την έλλειψη συναίνεσης του θύματος, περιορίζοντας έτσι το φαινόμενο στις περιπτώσεις όπου υφίσταται μία προσωπική σχέση μεταξύ δράστη και θύματος. Έτσι, παραβλέπονται άλλες εξίσου σοβαρές περιπτώσεις, όπου το υλικό διανέμεται με σκοπό τον εκβιασμό, το οικονομικό όφελος ή ακόμα και την απλή διαπόμπευση του θύματος.

Επιπλέον, η χρήση της λέξης «εκδικητική» στον όρο αυτόν ενέχει τον κίνδυνο να εννοηθεί ότι έχει προηγηθεί εκ μέρους του θύματος κάποια πράξη που προκάλεσε και συνάμα «δικαιολογεί» την αντίδραση και εχθρική συμπεριφορά του δράστη. Αυτή η γλωσσική επιλογή μετατοπίζει την εστίαση από την εγκληματική συμπεριφορά του δράστη στο ίδιο το θύμα, δημιουργώντας ένα πλαίσιο έμμεσης ενοχοποίησης του.

Περαιτέρω, η λέξη «πορνογραφία» στην συγκεκριμένη περίπτωση συνδέει μια κακοποιητική πράξη (πράξη βίας) με τη συναινετική σεξουαλική έκφραση ή εργασία στον χώρο της πορνογραφίας, αναπαράγοντας στερεότυπα εις βάρος των ατόμων που εργάζονται στον χώρο της σεξεργασίας και συσκοτίζοντας τη σαφή διάκριση ανάμεσα στο «συναινετικό» και το «κακοποιητικό» περιεχόμενο.

Οι ανωτέρω λόγοι έχουν οδηγήσει στο να προτείνεται ευρέως η χρήση του όρου «μη συναινετική πορνογραφία», ως ακριβέστερη και ουσιαστικότερη περιγραφή του φαινομένου, εστιάζοντας στην απουσία συναίνεσης τόσο κατά τη λήψη όσο και κατά τη διανομή του υλικού. Επιπλέον, ο όρος αυτός συνάδει και με την ορολογία της ΕΕ, καθώς στην Oδηγία 2024/1385 για την καταπολέμηση της βίας κατά των γυναικών και συγκεκριμένα στο άρθρο 5, γίνεται ρητή αναφορά σε "Μη συναινετική κοινοχρησία υλικού προσωπικής φύσης".

Σήμερα η εκδικητική πορνογραφία ξεπερνάει την απλή διανομή περιεχομένου χωρίς την συναίνεση του απεικονιζόμενου θύματος και συχνά μπορεί να περιλαμβάνει μέχρι και την δημιουργία τροποποιημένων ή ψεύτικων εικόνων και βίντεο μέσω της χρήσης τεχνολογιών, όπως η Τεχνητή Νοημοσύνη και η τεχνολογία των Deepfakes. Με τις νέες αυτές μεθόδους οι δράστες έχουν την δυνατότητα να ενσωματώνουν πρόσωπα σε εικόνες πορνογραφικού υλικού, προσβάλλοντας έτσι και μάλιστα σε μεγαλύτερο βαθμό, όχι μόνο την ιδιωτικότητα, αλλά και την αξιοπρέπεια των θυμάτων.

Τι είναι όμως κατα ακριβολογία το φαινόμενο των «Deepfakes»;

Τα «deepfakes» μπορούν εν συντομία να χαρακτηριστούν ως μια σημαντική απειλή που μετατρέπει τους ανθρώπους σε θύματα εκφοβιστικών, εκβιαστικών και απειλητικών μηνυμάτων. Ο όρος προέρχεται από τα συνθετικά των λέξεων «deep = βαθιά», ο οποίος παραπέμπει στην τεχνολογία της «βαθιάς μάθησης», και της λέξης «fake» που σημαίνει ψεύτικο. Με τον όρο λοιπόν αυτόν αναφερόμαστε σε μία ψεύτικη – παραποιημένη εικόνα ή βίντεο, η οποία εικόνα ή το βίντεο δεν ανταποκρίνονται σε καμία πραγματικότητα.

Προσπαθείστε να φανταστείτε ότι ενώ σκρολάρετε στα social media αντικρίζετε ξαφνικά ένα βίντεο σεξουαλικού περιεχομένου, το οποίο απεικονίζει εσάς, σε μια ιδιωτική στιγμή. Για την ακρίβεια, απεικονίζεται το πρόσωπο σας, αλλά όχι το σώμα σας. Εσείς ως άτομο, ή το περιβάλλον, μπορεί να είναι υπαρκτά, αλλά δεν ειναι αληθινά. Εκείνη την στιγμή αντιλαμβάνεστε ότι έχετε πέσει θύμα μιας νέας μορφής εκδικητικής πορνογραφίας, βασιζόμενη στην τεχνολογία των Deepfake. Η τεχνολογία deepfake λοιπόν, συνιστά μία προηγμένη μορφή Τεχνητής Νοημοσύνης, η οποία χρησιμοποιεί αλγόριθμους βαθιάς μάθησης ώστε να αναλύει εικόνες και βίντεο και να προσθέτει, δια μέσου επεξεργασίας, πρόσωπα άλλων σε ξένα σώματα. Εργαλεία όπως το DeepNude, έχουν δημιουργηθεί για την αφαίρεση της ενδυμασίας από εικόνες, με το ποσοστο των θυμάτων deepfake να αποτελείται κατά 99% από γυναίκες.

Δεδομένου ότι η πορνογραφία των Deepfake είναι αποτέλεσμα αλγορίθμων, τα θύματα αυτής είναι κατά βάση δημόσια πρόσωπα, όπως ηθοποιοί και μουσικοί, καθώς η ευρεία διαθεσιμότητα εικόνων τους διευκολύνει την παραγωγή πλαστών υλικών. Παράλληλα, τα θύματα που γίνονται στόχοι αυτής της τεχνολογίας αντιμετωπίζουν σοβαρές συνέπειες, λόγω της δυσκολίας που αντιμετωπίζουν να αποδείξουν την πλαστότητα του υλικού, παραμένοντας έτσι εκτεθειμένα στη διαπόμπευση και την κοινωνική απομόνωση και αναδεικνύοντας τις καταστροφικές συνέπειες αυτής της μορφής διαδικτυακής κακοποίησης.

Τα κίνητρα πίσω από τη δημιουργία τέτοιων βίντεο μπορεί να ποικίλλουν. Συχνά τα άτομα και φερόμενοι ως δράστες οδηγούνται στην τέλεση τέτοιων πράξεων εκμεταλλευόμενοι την ευαλώτητα που διακρίνει τα εκάστοτε θύματα. Δεν αποκλείεται τα κίνητρα να είναι καθαρά οικονομικά: ζητώντας χρηματικό αντάλλαγμα απειλούν τα θύματα με την δημοσίευση του υλικού, ενώ μπορεί και να προχωρήσουν στην πώληση του με το ανάλογο αντίτιμο. Ανεξαρτήτως κινήτρου, τα θύματα εκτίθενται σε εξαιρετικά σοβαρές συνέπειες, όπως η ψυχολογική πίεση, ο κοινωνικό στιγματισμός, ή ακόμα και επερχόμενη επαγγελματική ζημία.

Η στάση των πλατφορμών κοινωνικής δικτύωσης: Μέτρα και αδυναμίες

Σε μια προσπάθεια διασφάλισης της προστασίας των ατόμων, οι πλατφόρμες κοινωνικής δικτύωσης και οι ιστότοποι ενηλίκων έχουν αρχίσει να θέτουν σε εφαρμογή ποικίλα μέτρα πρόληψης και αντιμετώπισης των σχετικών απειλών, δημιουργώντας κάποια εργαλεία προστασίας των χρηστών. Ενδεικτικά μπορούμε να αναφέρουμε ως παράδειγμα πλατφόρμες όπως το Facebook (Meta), το OnlyFans, και το Pornhub, οι οποίες διαθέτουν ως εργαλείο το λεγόμενο Take It Down, το οποίο δίνει την δυνατότητα στους χρήστες να προβούν στην αναφορά πλαστού πορνογραφικού περιεχομένου ανηλίκων. Μέσω αυτής της πρωτοβουλίας, το υλικό μπορεί τελικά να αφαιρεθεί από τις εκάστοτε πλατφόρμες. Παράλληλα, έχει δημιουργηθεί για τους ενήλικες το stopNCII.org, το οποίο εξυπηρετεί τον ίδιο σκοπό: την αποτροπή της μη συναινετικής διακίνησης προσωπικού περιεχομένου.

Που καταλήγουμε σήμερα;

Εάν και τα εργαλεία αυτά προσφέρουν μια πολύτιμη άμυνα, η τεχνολογία των deepfakes συνεχίζει να αποτελεί έναν ισχυρό μηχανισμό απειλής. Η ύπαρξη αυτής της νεάς τεχνολογίας χρήζει συνεχούς επαγρύπνησης και λήψης προληπτικών μέτρων, καθώς όλοι μπορούν δυνητικά να βρεθούν αντιμέτωποι με το φαινόμενο αυτό. Στην Ελλάδα, παρά το γεγονός ότι ο Ποινικός Κώδικας δύναται να καλύψει με το άρθρο 346 για την εκδικητική πορνογραφία κάποιες περιπτώσεις χρήσης deepfakes, εξακολουθούν να υφίστανται σημαντικά νομοθετικά κενά. Η ραγδαία εξάπλωση της τεχνολογίας και οι νέες μορφές παραβίασης προσωπικών δεδομένων καθιστούν εμφανή την ανάγκη για πιο ολοκληρωμένα νομικά πλαίσια, σε συνδυασμό με ευαισθητοποίηση του κοινού, ενώ παράλληλα αναδεικνύει την αναγκαιότητα συνδυασμένης δράσης των εκάστοτε εθνικών νομοθετών και κυβερνήσεων, αλλά και της κοινωνίας εν συνόλω. Οι καταγεγραμμένες περιπτώσεις συνιστούν μία υπενθύμιση του αντικτύπου της τεχνολογικής προόδου στη ζωή μας και της ανάγκης για ισχυρούς μηχανισμούς λογοδοσίας και υποστήριξης. Αυτό που απαιτείται μεταξύ άλλων, είναι η αποτελεσματική συνεργασία της κοινωνίας, των νομοθετών και των πλατφορμών ώστε να δημιουργήσουν εν τοις πράγμασι ένα ασφαλέστερο ψηφιακό περιβάλλον.

*Ο Βασιλική Γκάνη είναι δικηγόρος στην Αθήνα, ενώ παράλληλα παρακολουθεί το μεταπτυχιακό πρόγραμμα σπουδών (MSc) με τίτλο «Δίκαιο και Τεχνολογίες Πληροφορικής και Επικοινωνιών» του Πανεπιστημίου Πειραιώς, το οποίο μεταξύ άλλων εμβαθύνει στο Δίκαιο Προσωπικών Δεδομένων, την Τεχνητή Νοημοσύνη και το Κυβερνοέγκλημα, αναλαμβάνοντας την εκπόνηση διπλωματικής εργασία με θέμα «Συναισθηματική εξάρτηση και εθισμός στη χρήση μεγάλων μοντέλων ΤΝ: κίνδυνοι και νομική/ηθική αποτίμηση».

Καταθέτουμε Ανοιχτή Επιστολή ενώπιον του Πρωθυπουργού καλώντας την Ελληνική Δημοκρατία να απορρίψει το κείμενο της Δανικής Προεδρίας για τη CSA

Η Homo Digitalis κατέθεσε σήμερα Ανοιχτή Επιστολή ενώπιον του Πρωθυπουργού της Ελληνικής Δημοκρατίας, Kυριάκου Μητσοτάκη, για τον προτεινόμενο Κανονισμό για τη διαχείριση υλικού παιδικής εκμετάλλευσης (CSA - Child Sexual Abuse Regulation).

Στην επιστολή μας, την οποία κοινοποιούμε και στον Υπουργό Δικαιοσύνης και τον Υπουργό Προστασίας του Πολίτη, καλούμε την Ελληνική Δημοκρατία να απορρίψει το κείμενο της Δανικής Προεδρίας στην επικείμενη ψηφοφορία στο Συμβούλιο Δικαιοσύνης και Εσωτερικών Υποθέσεων της ΕΕ στις 14 Οκτωβρίου 2025.

Ο σκοπός του Κανονισμού είναι σωστός, να περιορισει τη διακίνηση υλικού παιδικής κακοποίησης. Όμως, το προτεινόμενο κείμενο της Δανικής Προεδρίας οδηγεί στο αντίθετο αποτέλεσμα υπονομεύοντας την ασφάλεια και την εμπιστοσύνη στον ψηφιακό χώρο!

Συγκεκριμένα, 787 κορυφαίοι ειδικοί στην ασφάλεια επικοινωνιών και την κρυπτογράφηση, μεταξύ των οποίων και καθηγητές από κορυφαία ακαδημαϊκά ιδρύματα της Ελλάδας υπογραμμίζουν οτι:

1.Η τεχνολογία ανίχνευσης υλικού παιδικής εκμετάλλευσης είναι ανακριβής και αναποτελεσματική.

2.Η υποχρεωτική ανίχνευση υπονομεύει την κρυπτογράφηση των επικοινωνιών μας και ανοίγει την πόρτα σε μαζική επιτήρηση.

3.Τα τεχνικά μέτρα παρακάμπτονται εύκολα από κακόβουλους χρήστες και απειλούν την ανωνυμία και την ελευθερία πληροφόρησης.

4.Η πραγματική προστασία των παιδιών έρχεται μέσα από την εκπαίδευση καθώς και τη στήριξη των θυμάτων.

Στις 14 Οκτωβρίου η θέση της Ελλάδας πρέπει να στηριχθεί στη γνώση, την τεχνική επάρκεια και τις θεμελιώδεις αρχές και αξίες που πρεσβεύει ο Χάρτης Θεμελιωδών Δικαιωμάτων της ΕΕ και το Σύνταγμα της Ελλάδας.

Μπορείτε να διαβάσετε αναλυτικά το κείμενο της ανοιχτής επιστολής μας εδώ.

Μπορείτε να διαβάσετε σχετικό άρθρο που δημοσίευσε πρόσφατα στην ιστοσελίδα μας το μέλος μας, Στέργιος Κωσταντίνου εδώ.

➡️ Μπορείτε να μάθετε περισσότερα για τις δράσεις της Homo Digitalis στο πεδίο αυτό, συμπεριλαμβανομένων των συναντήσεων που έκαναν στο παρελθόν τα μέλη μας Χάρης Κυρίτσης, Χάρης Δάφτσιος, Νίκη Γεωργακοπούλου, Γιώργος Σαρρής και Αγγελίνα Μπάρλα με Ευρωβουλευτές της Ελλάδας σε συνεργασία με την European Digital Rights εδώ.

Ο Προτεινόμενος Κανονισμός για την Πρόληψη και Καταπολέμηση της Σεξουαλικής Κακοποίησης Παιδιών: Νομικές Προκλήσεις και Δημοκρατικά Διακυβεύματα

Γράφει o Στέργιος Κωνσταντίνου*

1. Εισαγωγή

Η Ευρωπαϊκή Επιτροπή, στις 11 Μαΐου 2022, παρουσίασε την πρόταση Κανονισμού για την πρόληψη και καταπολέμηση της σεξουαλικής κακοποίησης παιδιών (Regulation to Prevent and Combat Child Sexual Abuse - CSA Regulation), με αριθμό αναφοράς 2022/0155(COD). Η πρόταση αποσκοπεί στη δημιουργία ενός υποχρεωτικού ενωσιακού πλαισίου για την ανίχνευση, αναφορά και αφαίρεση υλικού σεξουαλικής κακοποίησης παιδιών (CSAM) από διαδικτυακές υπηρεσίες επικοινωνίας.

Η ανάγκη προστασίας των παιδιών είναι αυτονόητη και θεμιτή. Ωστόσο, η προτεινόμενη λύση εγείρει σοβαρά νομικά και τεχνικά ζητήματα, που σχετίζονται με τον σεβασμό των θεμελιωδών δικαιωμάτων, την κυβερνοασφάλεια και τη νομολογιακή παράδοση της Ευρωπαϊκής Ένωσης.

2. Ιστορικό -Τρέχουσα Νομοθετική Κατάσταση

Η πορεία προς τον προτεινόμενο Κανονισμό για την πρόληψη και καταπολέμηση της σεξουαλικής κακοποίησης παιδιών ξεκίνησε με τη Στρατηγική της ΕΕ (2020-2025), που έθεσε τα θεμέλια για μόνιμο νομοθετικό πλαίσιο. Ακολούθησε το μεταβατικό καθεστώς της «προσωρινής παρέκκλισης» (Chat Control 1.0) [1], η οποία επιτρέπει μέχρι το 2026 στους παρόχους να συνεχίσουν εθελοντικές πρακτικές ανίχνευσης.

Στις 11 Μαΐου 2022, η Επιτροπή παρουσίασε την κύρια πρόταση κανονισμού (2022/0155 COD), εισάγοντας την υποχρέωση εντοπισμού και αναφοράς CSAM και grooming. Η πρόταση προκάλεσε έντονες αντιδράσεις: ο Ευρωπαϊος Επόπτης για την Προστασία Δεδομένων (εφεξής «EDPS» ή «ΕΕΠΔ») και το Ευρωπαϊκό Συμβούλιο Προστασίας Δεδομένων (εφεξής «ΕΣΠΔ» ή «EDPB») προειδοποίησαν για παραβίαση θεμελιωδών δικαιωμάτων, ενώ δημοσιογραφικές έρευνες και παρεμβάσεις οργανώσεων πολιτών ανέδειξαν ζητήματα διαφάνειας και συγκρούσεων συμφερόντων [2].

Το Ευρωπαϊκό Κοινοβούλιο υιοθέτησε τον Νοέμβριο 2023 τη θέση του [3], εισάγοντας κρίσιμες τροποποιήσεις: εξαίρεση της end-to-end κρυπτογράφησης, περιορισμό των εντολών ανίχνευσης (εξηγείται κατωτέρω) σε περιπτώσεις συγκεκριμένης υποψίας και ενίσχυση δικλείδων ασφαλείας. Αντίθετα, στο Συμβούλιο της Ε.Ε., οι διαδοχικές προεδρίες (Βέλγιο, Ουγγαρία, Πολωνία) απέτυχαν να εξασφαλίσουν συναίνεση, καθώς ισχυρή «μειοψηφία αποκλεισμού» κρατών-μελών (Γερμανία, Λουξεμβούργο, Αυστρία, Ολλανδία κ.ά.) αντιτάχθηκε στη γενικευμένη σάρωση. Η Δανική Προεδρία (2025) επιχειρεί εκ νέου συμβιβασμό, με ψηφοφορία να αναμένεται τον Οκτώβριο 2025.

Παράλληλα, εξελίξεις όπως η προτεινόμενη αναθεώρηση της Οδηγίας 2011/93/ΕΕ και νομολογιακές κρίσεις (π.χ. του ΕΔΔΑ το 2024, που απέρριψε την υποχρέωση υποβάθμισης της κρυπτογράφησης) διαμορφώνουν το περιβάλλον της συζήτησης. Η Ελλάδα παραμένει επισήμως αναποφάσιστη, γεγονός που αναδεικνύει την ανάγκη διαφάνειας και δημόσιας λογοδοσίας.

3. Εντολές ανίχνευσης (Detection Orders) – Τι είναι και ποια η διαδικασία

3.1. Τι είναι η εντολή ανίχνευσης;

Η έκδοση εντολών ανίχνευσης αποτελεί το πλέον αμφιλεγόμενο στοιχείο του προτεινόμενου κανονισμού. Συγκεκριμένα, αποτελεί το νομικό εργαλείο βάσει του οποίου οι αρμόδιες αρχές μπορούν να υποχρεώσουν έναν πάροχο υπηρεσιών επικοινωνίας να εφαρμόσει τεχνολογικά μέτρα.

3.2. Ποια θα είναι η διαδικασία έκδοσής μιας εντολής ανίχνευσης;

- Αίτημα αρχής: Η αρμόδια εθνική αρχή (δικαστική ή ανεξάρτητη διοικητική αρχή) διαπιστώνει ότι ένας πάροχος ενέχει σοβαρό κίνδυνο να χρησιμοποιείται για διάδοση CSAM και ότι τα γενικά μέτρα συμμόρφωσης δεν επαρκούν.

- Έκδοση εντολής: Η εντολή ανίχνευσης καθορίζει το εύρος (τύπος περιεχομένου: γνωστό CSAM, νέο CSAM ή grooming [4]), τη διάρκεια (περιορισμένη χρονικά), και τα μέτρα που πρέπει να ληφθούν.

- Εφαρμογή από τον πάροχο: Ο πάροχος υποχρεούται να εγκαταστήσει τα σχετικά εργαλεία σάρωσης, τα οποία ενδέχεται να λειτουργούν ακόμη και σε end-to-end κρυπτογραφημένες υπηρεσίες μέσω τεχνολογιών όπως το client-side scanning.

- Αναφορά: Ο πάροχος πρέπει να αναφέρει στις αρχές τυχόν ευρήματα. Εν προκειμένω ωστόσο δεν υπάρχει σαφές πλαίσιο με τις υποχρεώσεις ενεργειών των παρόχων όταν δεν θα υπάρχουν ευρήματα

- Έλεγχος & εποπτεία: Θεωρητικά η εντολή υπόκειται σε δικαστικό ή διοικητικό έλεγχο για να διασφαλίζεται η νομιμότητα και η αναλογικότητα.

3.3. Περιορισμοί

Περιορισμοί στην διαδικασία, πολλοί εκ των οποίων τέθηκαν από το Ευρωπαϊκό Κοινοβούλιο, περιλαμβάνουν:

Αρχή της Εσχάτης Εκδοχής: Σύμφωνα με την Ευρωπαϊκή Επιτροπή, η ανίχνευση επιβάλλεται ως μέτρο έσχατης ανάγκης στους παρόχους υπηρεσιών. Μια εντολή ανίχνευσης θα επιβάλλεται μόνο αφού διαπιστωθεί ότι η αξιολόγηση κινδύνων και τα μέτρα μετριασμού του παρόχου υπηρεσιών δεν επαρκούν για την προστασία των θεμελιωδών δικαιωμάτων των παιδιών [5].

Στοχευμένη Εφαρμογή: Η θέση του Ευρωπαϊκού Κοινοβουλίου προβλέπει ότι οι εντολές ανίχνευσης θα χρησιμοποιούνται μόνο εάν υπάρχει εύλογη υποψία ότι μεμονωμένοι χρήστες ή ομάδες συνδέονται με υλικό σεξουαλικής κακοποίησης παιδιών. Τα εντάλματα θα είναι χρονικά περιορισμένα, με τις κρυπτογραφημένες επικοινωνίες end-to-end και τα κείμενα μηνύματα να εξαιρούνται από το πεδίο εφαρμογής τους [6].

Παράνομο υλικό: Σύμφωνα με την Ευρωπαϊκή Επιτροπή, η ανίχνευση θεωρητικά θα αφορά σαφώς παράνομο περιεχόμενο, ήτοι υλικό σεξουαλικής κακοποίησης παιδιών. Η διάκριση μεταξύ γνωστού και νέου υλικού σεξουαλικής κακοποίησης παιδιών (CSAM) είναι κρίσιμη για τη νομική αξιολόγηση, καθώς η ανίχνευση νέου υλικού συνεπάγεται σημαντικά υψηλότερους κινδύνους για τα θεμελιώδη δικαιώματα λόγω των υψηλών ποσοστών λανθασμένων αποτελεσμάτων. Παράλληλα, η επισήμανση πιθανών συνομιλιών με σκοπό την παιδική σεξουαλική κακοποίηση θα βασίζεται σε ταξινομητές τεχνητής νοημοσύνης που έχουν εκπαιδευτεί σε επιβεβαιωμένες περιπτώσεις παιδικής σεξουαλικής κακοποίησης. Εντούτοις, δεν παρέχεται καμία πληροφορία ως προς τα μέτρα για την διασφάλιση των θεμελιωδών δικαιωμάτων των χρηστών

Χρονικός Περιορισμός: Σύμφωνα με την Ευρωπαϊκή Επιτροπή, οι εντολές ανίχνευσης θα είναι χρονικά περιορισμένα και θα υπόκεινται σε επανεξετάσεις. Αυτή η διαδικαστική εγγύηση αποσκοπεί στη διασφάλιση ότι τα μέτρα παραμένουν αναλογικά και αναγκαία καθ' όλη τη διάρκεια της εφαρμογής τους.

3.4. Εποπτική Αρχή

Σύμφωνα με την Ευρωπαϊκή Επιτροπή, το προτεινόμενο «Κέντρο για την Πρόληψη και Καταπολέμηση της Σεξουαλικής Κακοποίησης Παιδιών» της Ε.Ε. θα διαδραματίσει κεντρικό ρόλο στη διαδικασία καθώς θα συνεργάζεται με αντίστοιχα κέντρα όπως των Η.Π.Α., του Καναδά, της Αυστραλίας, θα υποστηρίζει τον ιδιωτικό τομέα, παρέχοντάς του βάση δεδομένων που περιλαμβάνει δείκτες για τον εντοπισμό της σεξουαλικής κακοποίησης παιδιών στο διαδίκτυο. Ωστόσο, δεν παρέχεται καμία πληροφορία ως προς την συνεργασία του Κέντρου αυτού με τις Αρχές Προστασίας Δεδομένων των κρατών – μελών καθώς και τις εποπτικές αρχές που έχουν οριστεί για την διασφάλιση των θεμελιωδών δικαιωμάτων από τα μοντέλα AI στα κράτη μέλη, θέτοντας ζήτημα θεσμικής ισορροπίας και ελέγχου..

4. Τεχνικό σκέλος - Ανεπάρκειες και Κίνδυνοι Ασφαλείας

4.1. Υπονόμευση της Κρυπτογράφησης

Η ανίχνευση περιεχομένου σε υπηρεσίες με end-to-end κρυπτογράφηση προϋποθέτει την εφαρμογή τεχνολογιών "client-side scanning". Αυτό δημιουργεί συστημικές τρωτότητες ασφαλείας που μπορούν να αξιοποιηθούν από εγκληματικές οργανώσεις ή εχθρικούς παράγοντες.

4.2. Τι είναι το Client-Side Scanning

Το client-side scanning (CSS) είναι η τεχνολογική μέθοδος με την οποία επιδιώκεται η υλοποίηση των εντολών ανίχνευσης σε πλατφόρμες με end-to-end κρυπτογράφηση.

Αντί η σάρωση να γίνεται στον διακομιστή, πραγματοποιείται στη συσκευή του χρήστη (π.χ. κινητό, υπολογιστής), πριν ή κατά την αποστολή ενός μηνύματος ή αρχείου. Η συσκευή συγκρίνει το περιεχόμενο με βάσεις δεδομένων «ψηφιακών αποτυπωμάτων» γνωστού CSAM. Αν υπάρξει ταυτοποίηση, αποστέλλεται ειδοποίηση στις αρχές. Στην πράξη, το CSS παρακάμπτει την κρυπτογράφηση, αφού η ανίχνευση γίνεται πριν αυτή ενεργοποιηθεί.

5. Νομική Βάση και Διαδικαστικά Ζητήματα

5.1. Νομική Βάση

Η πρόταση στηρίζεται στο Άρθρο 114 ΣΛΕΕ (εσωτερική αγορά), λειτουργώντας ως lex specialis έναντι του Digital Services Act (DSA), γεγονός που επηρεάζει το σύνολο της ευρωπαϊκής ψηφιακής νομοθεσίας. Ωστόσο, πρόκειται για νομική βάση που παραδοσιακά χρησιμοποιείται για ζητήματα αγοράς, όχι για τόσο παρεμβατικές ρυθμίσεις που επηρεάζουν θεμελιώδη δικαιώματα.

5.2. Παραβίαση Θεμελιωδών Δικαιωμάτων

5.2.1. Παραβίαση των Άρθρων 7 και 8 του ΧΘΔΕΕ

Η πρόταση εγείρει σοβαρά ερωτήματα ως προς τη συμβατότητά της με τα Άρθρα 7 (Σεβασμός της ιδιωτικής και οικογενειακής ζωής) και 8 (προστασία δεδομένων προσωπικού χαρακτήρα) του Χάρτη Θεμελιωδών Δικαιωμάτων της Ευρωπαϊκής Ένωσης (εφεξής «ΧΘΔΕΕ»). Ο Ευρωπαίος Επόπτης Προστασίας Δεδομένων (EDPS) και το Ευρωπαϊκό Συμβούλιο Προστασίας Δεδομένων (EDPB), στην κοινή τους γνώμη 04/2022, κατέληξαν ότι η πρόταση θα μπορούσε να καταστεί η βάση για de facto γενικευμένη και διακριτική σάρωση του περιεχομένου σχεδόν όλων των τύπων ηλεκτρονικών ιδιωτικών επικοινωνιών των χρηστών των εφαρμογών [7].

5.2.2. Νομολογιακό Πλαίσιο του Δικαστηρίου της Ευρωπαϊκής Ένωσης

Το Δικαστήριο της Ευρωπαϊκής Ένωσης (εφεξής «ΔΕΕ») έχει καθιερώσει σταθερή νομολογία κατά της γενικευμένης επιτήρησης. Στις υποθέσεις Digital Rights Ireland [8] (C-293/12), Tele2 Sverige (C-203/15) και La Quadrature du Net (C-511/18, C-512/18, C-520/18), το ΔΕΕ αποφάνθηκε ότι το ενωσιακό δίκαιο αποκλείει εθνικά νομοθετικά μέτρα που προβλέπουν, ως προληπτικό μέτρο, τη γενική και διακριτική διατήρηση δεδομένων κίνησης και τοποθεσίας σχετικά με ηλεκτρονικές επικοινωνίες, για σκοπούς καταπολέμησης σοβαρού εγκλήματος [9].

5.2.3. Το Κριτήριο του Άρθρου 52(1) του Χάρτη

Πέραν της συγκεκριμένης νομολογίας περί γενικευμένης επιτήρησης, η πρόταση αντιμετωπίζει θεμελιώδες πρόβλημα σχετικά με τον έλεγχο αναλογικότητας που προβλέπει το Άρθρο 52(1) του Χάρτη, το οποίο απαιτεί κάθε περιορισμός των θεμελιωδών δικαιωμάτων να προβλέπεται από τον νόμο, να σέβεται την ουσία αυτών των δικαιωμάτων, και υπό την αρχή της αναλογικότητας, να επιβάλλεται μόνο εάν είναι αναγκαίος και ανταποκρίνεται πραγματικά σε στόχους γενικού συμφέροντος.

Η διαδικασία των εντολών ανίχνευσης, ακόμη και με τις προτεινόμενες εγγυήσεις, αδυνατεί να περάσει τον τριπλό έλεγχο της νομιμότητας, αναγκαιότητας και αναλογικότητας stricto sensu που απαιτεί το Άρθρο 52(1).

5.2.4. Παραβίαση του Άρθρου 11 του Χάρτη

Η δυνητική επίδραση "chilling effect" στην ελευθερία της έκφρασης και πληροφόρησης (Άρθρο 11 του Χάρτη) συνιστά επιπλέον προβληματική διάσταση της πρότασης, καθώς οι πολίτες ενδέχεται να αυτο-περιορίζονται στην ψηφιακή τους έκφραση υπό τον φόβο παρακολούθησης.

6. Πρακτικές Επιπτώσεις και Κοινωνικό-Οικονομικές Συνέπειες

Η υιοθέτηση του προτεινόμενου κανονισμού θα επιφέρει σοβαρές πρακτικές συνέπειες για επιχειρήσεις, πολίτες και την ευρύτερη κοινωνία:

Επιχειρηματικές Επιπτώσεις: Οι πάροχοι υπηρεσιών θα αναγκαστούν να αναδιαρθρώσουν ριζικά την αρχιτεκτονική ασφαλείας τους, με αυξημένο κόστος συμμόρφωσης που θα μεταφερθεί στους καταναλωτές. Η αβεβαιότητα ως προς την τεχνική εφαρμογή θα αποθαρρύνει επενδύσεις σε καινοτόμες τεχνολογίες ασφαλείας.

Κοινωνικές Επιπτώσεις: Η δημιουργία κλίματος καχυποψίας θα επηρεάσει δυσανάλογα ευάλωτες ομάδες που βασίζονται στην ανώνυμη επικοινωνία για την προστασία τους, συμπεριλαμβανομένων δημοσιογράφων, ακτιβιστών ανθρωπίνων δικαιωμάτων και θυμάτων ενδοοικογενειακής βίας.

Γεωπολιτικές Επιπτώσεις: Η ΕΕ θα χάσει το ηθικό πλεονέκτημα στις διεθνείς συζητήσεις περί ψηφιακών δικαιωμάτων, παρέχοντας πολύτιμα επιχειρήματα σε αυταρχικά καθεστώτα για την αιτιολόγηση των δικών τους μέτρων επιτήρησης. Παράλληλα, θα υπάρχει πλέον σε όλες τις υποδομές επικοινωνίας που διαθέτει μια τρωτότητα σε ό, τι αφορά την κρυπτογράφηση, η οποία μπορεί να οδηγήσει σε σοβαρά ζητήματα της άμυνας των κρατών – μελών.

7. Συμπεράσματα

Η προστασία των παιδιών είναι αδιαπραγμάτευτη, αλλά η επιδίωξή της δεν μπορεί να στηρίζεται σε μέτρα που παραβιάζουν τα θεμελιώδη δικαιώματα και υπονομεύουν την ψηφιακή ασφάλεια.

Παρά τις διαδικαστικές εγγυήσεις, η προτεινόμενη διαδικασία εγείρει σοβαρά ερωτήματα αναλογικότητας. Η εφαρμογή στις κρυπτογραφημένες υπηρεσίες μέσω client-side scanning καθιστά την προστασία εκ σχεδιασμού αναποτελεσματική, ενώ η γενικευμένη φύση της σάρωσης δεν ικανοποιεί το κριτήριο της στοχευμένης παρέμβασης που απαιτεί η νομολογία του ΔΕΕ. Πρακτικά, η φύση των εντολών ανίχνευσης προσιδιάζει περισσότερο σε γενικευμένη επιτήρηση, κάτι που η νομολογία του ΔΕΕ έχει απορρίψει επανειλημμένα.

Ο προτεινόμενος κανονισμός, στη σημερινή του μορφή, αδυνατεί να ικανοποιήσει τα κριτήρια αναγκαιότητας και αναλογικότητας που απαιτούνται από τη νομολογία του ΔΕΕ. Η υιοθέτησή του θα συνιστούσε παραβίαση του ουσιώδους περιεχομένου θεμελιωδών δικαιωμάτων όπως αυτών της ιδιωτικής και οικογενειακής ζωής και της προστασίας προσωπικών δεδομένων.

Παραπομπές

[1]Κανονισμός (ΕΕ) 2021/1232.του Ευρωπαϊκού Κοινοβουλίου και του Συμβουλίου, της 14ης Ιουλίου 2021, περί προσωρινής παρεκκλίσεως από ορισμένες διατάξεις της οδηγίας 2002/58/ΕΚ όσον αφορά τη χρήση τεχνολογιών από παρόχους υπηρεσιών διαπροσωπικών επικοινωνιών ανεξαρτήτως αριθμών για την επεξεργασία προσωπικών και άλλων δεδομένων, προς καταπολέμηση της σεξουαλικής κακοποίησης παιδιών στο διαδίκτυο

[2] ΕΣΠΔ-ΕΕΠΔ, «Κοινή γνωμοδότηση 4/2022 σχετικά με την πρόταση κανονισμού του Ευρωπαϊκού Κοινοβουλίου και του Συμβουλίου για τη θέσπιση κανόνων με σκοπό την πρόληψη και την καταπολέμηση της σεξουαλικής κακοποίησης παιδιών, 28/07/2022

[3] Ευρωπαϊκό Κοινοβούλιο, «ΕΚΘΕΣΗ σχετικά με την πρόταση κανονισμού του Ευρωπαϊκού Κοινοβουλίου και του Συμβουλίου για τη θέσπιση κανόνων με σκοπό την πρόληψη και την καταπολέμηση της σεξουαλικής κακοποίησης παιδιών», 16.11.2023 - (COM(2022)0209 – C9‑0174/2022 – 2022/0155(COD))

[4] Εσκεμμένη προσέγγιση και επικοινωνία με ανήλικο, κυρίως μέσω διαδικτυακών μέσων, με σκοπό τη χειραγώγησή του και την προετοιμασία για μελλοντική σεξουαλική κακοποίηση ή εκμετάλλευση.

[5] Ευρωπαϊκή Επιτροπή, «Συχνές ερωτήσεις», ερώτημα «Πως θα διασφαλίσει η νομοθεσία αυτή την προστασία της ιδιωτικής ζωής», προσπελάστηκε στις 15/9/2025, ώρα 13:07

[6] Ευρωπαϊκό Κοινοβούλιο, «How the EU is fighting child sexual abuse online», προσπελάστηκε στις 15/9/2025, ώρα 13:11

[7] 'EDPB-EDPS Joint Opinion 04/2022 on the Proposal for a Regulation of the European Parliament and of the Council laying down rules to prevent and combat child sexual abuse (28 July 2022)

[8] Με την απόφαση «Digital Rights Ireland» καταργήθηκε η Οδηγία 2006/24/ΕΚ, την οποία ενσωμάτωσε ο ν. 3917/2011, ο οποίος παραμένει σε ισχύ στην Ελλάδα.

[9] ΔΕΕ, Commissioner of An Garda Síochána,C140/20, 5/4/2022.

*Ο Στέργιος Κωνσταντίνου είναι Δικηγόρος, Advanced LLM – IP & ICT Law και διαθέτει μεταξύ άλλων πιστοποιήσεις CIPP/E, CIPM, FIP

Μιλήσαμε στο NEWS247 για το περιστατικό παραβίασης δεδομένων της ιταλικής doValue

Η Homo Digitalis παραχώρησε δηλώσεις στη δημοσιογράφο Ευτυχία Σουφλερη και το NEWS247.gr για το χακάρισμα της ιταλικής doValue, μιας από τις μεγαλύτερες εταιρείες διαχείρισης κόκκινων δανείων στην Ευρώπη.

16 terabyte προσωπικών δεδομένων – τόσα υποστηρίζουν ότι υπέκλεψαν χάκερς από τα συστήματα της εισπρακτικής, ανεβάζοντας αγγελία στο dark web για να τα πουλήσουν. Ο Συνιδρυτής και Εκτελεστικός Διευθυντής μας, Λευτέρης Χελιουδάκης, μας εκπροσώπησε, παραχωρώντας δηλώσεις!

Μάθετε περισσότερα για τα σημαντικά προσωπικά δεδομένα που συλλέγουν οι εισπρακτικές εταιρίες, πόσο κοστολογούνται στο dark web, και ποιες είναι οι υποχρεώσεις του ομίλου doValue και των θυγατρικών της, συμπεριλαμβανομένης της ελληνικής θυγατρικής, doValue Greece, εφόσον το χακάρισμα επηρέασε και τα δικά τους συστήματα, εάν αληθεύουν τα όσα ισχυρίζονται οι χακερς εδώ.

Ευχαριστούμε τη δημοσιογράφο για τη συμπερίληψη των δηλώσεών μας στο άρθρο της.

Καταθέσαμε στο Υπουργείο Παιδείας, Θρησκευμάτων και Αθλητισμού Αίτημα Χορήγησης Εγγράφων για το Μνημόνιο Συνεργασίας «OpenAI for Greece»

Στην Homo Digitalis υποστηρίζουμε τις καινοτομίες που φέρνουν οι νέες τεχνολογίες και πιστεύουμε ότι μπορούν να συμβάλουν ουσιαστικά στη βελτίωση της κοινωνίας μας, εφόσον η χρήση τους γίνεται με σεβασμό στο ισχύον νομικό πλαίσιο και με στόχο την προώθηση και προστασία των δικαιωμάτων και ελευθεριών όλων μας. Στοχεύουμε σε έναν καλύτερο κόσμο, όπου η υιοθέτηση τεχνολογικών λύσεων αποτελεί προϊόν κριτικής σκέψης και αποτέλεσμα ενημερωμένων και ισορροπημένων αποφάσεων.

Με αυτό το πρίσμα, μας προβλημάτισε η υπογραφή, την Παρασκευή 5 Σεπτεμβρίου, του Μνημονίου Συνεργασίας «OpenAI for Greece» από το Υπουργείο Παιδείας, Θρησκευμάτων και Αθλητισμού με την OpenAI και άλλους φορείς, για την πιλοτική χρήση του εργαλείου ChatGPT Edu από εκπαιδευτικούς και μαθητές σε 20 Λύκεια της χώρας.

Πώς θα αισθάνονται οι εκπαιδευτικοί και οι μαθητές όταν καλούνται να χρησιμοποιούν εργαλεία μιας εταιρείας όπως η OpenAI, στην οποία έχει ήδη επιβληθεί πρόστιμο 15 εκατομμυρίων ευρώ για παραβάσεις της νομοθεσίας περί προσωπικών δεδομένων στην Ιταλία και η οποία τελεί υπό έρευνα για πιθανές παραβάσεις και σε άλλες χώρες, όπως η Αυστρία;

Και με ποιο σκεπτικό προκρίνονται συστήματα Τεχνητής Νοημοσύνης που βασίζονται σε λογισμικό αποκλειστικής εκμετάλλευσης από τεχνολογικούς κολοσσούς των ΗΠΑ, έναντι αντίστοιχων εργαλείων που θα μπορούσαν να αναπτυχθούν με ελεύθερο και ανοικτό λογισμικό από ερευνητικά κέντρα και φορείς στην Ελλάδα; Η επιλογή αυτή παραβλέπει τη στρατηγική της Ευρωπαϊκής Ένωσης για την ενίσχυση της ανοικτότητας, της διαφάνειας και της τεχνολογικής κυριαρχίας και, σε περίπτωση γενικευμένης υιοθέτησης, οδηγεί αναπόφευκτα σε εξάρτηση του εκπαιδευτικού μας συστήματος από ιδιόκτητο λογισμικό και εταιρείες ξένων συμφερόντων.

Με βάση όλα τα ανωτέρω, καταθέσαμε σήμερα (αριθμός πρωτ. 108260/8/9/2025 και συμπληρωματικά 110202/11/9/2025) ενώπιον του Υπουργείου Παιδείας, Θρησκευμάτων και Αθλητισμού αίτημα χορήγησης εγγράφων και παροχής πληροφοριών με το οποίο εκφράζουμε λεπτομερώς τους προβληματισμούς μας και αιτούμαστε πρόσβαση τόσο στο Μνημόνιο Συνεργασίας όσο και σε άλλα σχετικά νομικά παραδοτέα που θα πρέπει να έχουν εκπονηθεί σχετικά με τις υποχρεώσεις που ανακύπτουν από τον Ν.4624/2019 και τον Ν. 4961/2022.

Μπορείτε να δείτε το αίτημά μας εδώ.

Συμμετοχή της Homo Digitalis στην τελική Γενική Συνέλευση και εκδήλωση πολιτικής του έργου EITHOS

Αυτή την εβδομάδα (2–3/9), ο Εκτελεστικός Διευθυντής της Homo Digitalis, Λευτέρης Χελιουδάκης, συμμετείχε διαδικτυακά στην εκδήλωση πολιτικής του ευρωπαϊκού έργου EITHOS καθώς και στην τελική Γενική Συνέλευσή του.

Στο πλαίσιο της ιδιότητάς του ως pro bono μέλος του Εξωτερικού Συμβουλευτικού Οργάνου του έργου, ο Ελευθέριος συνέβαλε στην 3η συνεδρία με τίτλο «Ψηφιακή Εκπαίδευση και Ασφάλεια στο Διαδίκτυο για τη Νεολαία». Η παρουσίασή του εστίασε στη χρήση deepfakes υλικού παιδικής εκμετάλλευσης από νέους, ανέδειξε βασικές διατάξεις του Ελληνικού Ποινικού Κώδικα και τόνισε πώς οι εκπαιδευτικές πρωτοβουλίες μπορούν να διαδραματίσουν κρίσιμο ρόλο στην ευαισθητοποίηση για τις υποχρεώσεις και τα δικαιώματα των θυμάτων.

Επιπλέον, συμμετείχε στη σχετική συνάντηση του κοινοπραξίας με το Εξωτερικό Συμβουλευτικό Όργανο.

Ευχαριστούμε θερμά τους διοργανωτές και τα υπόλοιπα μέλη του Εξωτερικού Συμβουλευτικού Οργάνου για την ευγενική πρόσκληση και την άψογη συνεργασία καθ’ όλη τη διάρκεια υλοποίησης του έργου.

Η μυστικοπάθεια του Ιουλίου Καίσαρα: Μια ιστορική αναδρομή στις μεθόδους κρυπτογράφησης

Γράφει o Γιάννης Ντόκος*

Φαντάσου, για μια στιγμή, τον Ιούλιο Καίσαρα να ζει τον 21ο αιώνα. Όχι πλέον με χρυσή πανοπλία και λεγεώνες να τον υπηρετούν, αλλά με ένα κινητό στο χέρι που θα είχε σίγουρα ενεργοποιημένη διπλή επαλήθευση, face unlock και VPN! Γιατί; Γιατί, όπως φαίνεται, ο Καίσαρας εκτιμούσε ιδιαίτερα την ιδιωτικότητα των συνομιλιών του. Ήξερε ότι οι πληροφορίες είναι δύναμη και ότι, αν θες να τις κρατήσεις ασφαλείς, πρέπει να τις προστατεύσεις.

Πώς φτάσαμε όμως από τον πιο μυστικοπαθή αυτοκράτορα που έζησε ποτέ, στους “αλγορίθμους AES” και τα “κλειδιά RSA”; Εμπρός, πίσω, στην αρχαία Ρώμη!

Από το πεδίο της μάχης στα μυστικά μηνύματα

Η Ρώμη του 1ου αιώνα π.Χ. ήταν γεμάτη κατασκόπους, προδότες και περίεργους τύπους. Σαν το Facebook, ένα πράγμα: ό,τι έλεγες, μπορούσε να διαρρεύσει, και το κουτσομπολιό έπαιρνε κι έδινε!

Ο Ιούλιος Καίσαρας ήξερε πως κάθε γράμμα που έστελνε στους συμμάχους του μπορούσε να πέσει στα λάθος χέρια. Έτσι εφηύρε μια απλή αλλά αποτελεσματική μέθοδο για να προστατεύσει τα μηνύματα αυτά: την κρυπτογράφηση. Συγκεκριμένα, ανέπτυξε αυτό που σήμερα ονομάζουμε “ο Κώδικας του Καίσαρα” (“Caesar cipher”).

Τι είναι ο Κώδικας του Καίσαρα;

Για να λέμε την αλήθεια, όχι κάτι εξαιρετικά περίπλοκο. Ο Καίσαρας βασίστηκε στην ιδέα της αντικατάστασης. Έπαιρνε κάθε γράμμα του μηνύματος και το μετατόπιζε κατά έναν σταθερό αριθμό θέσεων στο αλφάβητο. Για παράδειγμα, με μετατόπιση +3, το Α γινόταν Δ, το Β γινόταν Ε, το Γ γινόταν Ζ κ.ο.κ.

Έτσι, η γνωστή του φράση: Veni, vidi, vici με την εφαρμογή του κώδικα του Καίσαρα με μετατόπιση +3 γινόταν:

Yhql, ylgl, ylfl

Βέβαια, αυτό ήταν ένα μήνυμα που έκανε ο ίδιος γνωστό τοις πάσι, οπότε η κρυπτογράφησή του δε θα είχε ιδιαίτερο νόημα!

Το Yhql, ylgl, ylfl, για τα μάτια ενός απλού στρατιώτη ή πολίτη, φαινόταν ακατανόητο. Μόνο οι πραγματικά “ψαγμένοι” της εποχής ήξεραν τον αριθμό μετατόπισης και μπορούσαν να επαναφέρουν το μήνυμα στην αρχική του μορφή (μετατοπίζοντας τα νέα γράμματα 3 θέσεις πίσω).

Γιατί δούλευε τότε, αλλά όχι σήμερα;

Τον 1ο αιώνα π.Χ., η ιδέα αυτή ήταν επαναστατική. Η μαθηματική θεωρία της κρυπτογραφίας δεν ήταν διαδεδομένη στον απλό κόσμο, υπολογιστές δεν υπήρχαν (παρά μόνο στα Αντικύθηρα) για να δοκιμάσουν όλες τις πιθανές μετατοπίσεις. Σπανίως κάποιος να καταλάβαινε τι γινόταν, κι ακόμα κι έτσι η μετατόπιση με το χέρι ήταν δύσκολη υπόθεση!

Σήμερα, όμως, ένας μέσος υπολογιστής μπορεί να δοκιμάσει και τις 25 πιθανές μετατοπίσεις (ο αριθμός προφανώς εξαρτάται από τον αριθμό γραμμάτων της κάθε αλφαβήτου) σε λιγότερο από ένα δευτερόλεπτο. Ο κώδικας του Καίσαρα είναι σίγουρα μια απαρχαιωμένη μέθοδος κρυπτογράφησης (κυριολεκτικά και μεταφορικά).

Η κρυπτογράφηση μετά τον Καίσαρα

Η ιδέα του “μεταμφιεσμένου” μηνύματος δεν πέθανε μετά την αρχαία Ρώμη, αλλά εξελίχθηκε. Στον Μεσαίωνα, μοναχοί, έμποροι και βασιλιάδες ανέπτυξαν πιο περίπλοκα συστήματα. Κατά την Αναγέννηση, ο Blaise de Vigenère παρουσίασε έναν πιο ανθεκτικό κώδικα με χρήση “κλειδιών” που επαναλαμβάνονται, αποφεύγοντας το σταθερό μοτίβο του Καίσαρα (που ήταν κι ένα απο τα “ψεγάδια” της μεθόδου αυτής).

Στον 20ό αιώνα, η κρυπτογράφηση μπήκε στην υπηρεσία των στρατών με μηχανές όπως η περίφημη Enigma των Γερμανών στον Β’ Παγκόσμιο Πόλεμο, η οποία έσπασε τελικά από τον Alan Turing και την ομάδα του στο Bletchley Park – ένα επίτευγμα που συντόμευσε τον πόλεμο κατά χρόνια.

Από τον Καίσαρα στα κλειδιά 256-bit

Σήμερα, η κρυπτογράφηση είναι παντού: στις τραπεζικές συναλλαγές, στα μηνύματα που στέλνεις στο κινητό, ακόμη και στο Wi-Fi σου. Τα πρωτόκολλα όπως το AES (Advanced Encryption Standard) και το RSA βασίζονται σε πολύπλοκα μαθηματικά προβλήματα, τα οποία, για να λυθούν χωρίς το σωστό «κλειδί», θα χρειαζόταν περισσότερος χρόνος απ’ ό,τι έχει απομείνει μέχρι τη θερμική κατάρρευση του ήλιου. Άλλες μέθοδοι κρυπτογράφησης είναι το One-Time Pad, DES, 3DES, Blowfish, Twofish, Skipjack (πολλά ψάρια πέσανε), Elliptic Curve Cryptography (ECC) και άλλες πολλές! Ας ρίξουμε μια ματιά στις δύο πιο διαδεδομένες.

Η AES είναι ο “βασιλιάς” της συμμετρικής κρυπτογράφησης στον 21ο αιώνα. Αντί για απλή μετατόπιση γραμμάτων, χρησιμοποιεί πολύπλοκους μαθηματικούς μετασχηματισμούς σε μπλοκ δεδομένων των 128-bit, με κλειδιά 128, 192 ή 256 bit. Για να το «σπάσει» κάποιος με ωμή δύναμη (brute force, που λέει και η γιαγιά μου), θα χρειαζόταν υπολογιστική ισχύ μεγαλύτερη από ό,τι υπάρχει σήμερα στο σύμπαν (και μάλλον και σε άλλα σύμπαντα, αν αυτά υπάρχουν). Το AES χρησιμοποιείται παντού: από τραπεζικές συναλλαγές και VPN, μέχρι την αποθήκευση δεδομένων σε κινητά.

Η RSA, από την άλλη, φέρνει κάτι διαφορετικό: ασύμμετρη κρυπτογράφηση. Δεν υπάρχει μόνο ένα κοινό μυστικό κλειδί, αλλά ένα ζευγάρι κλειδιών - δημόσιο και ιδιωτικό - τα οποία σχετίζονται το ένα με το άλλο. Το δημόσιο μπορείς να το μοιραστείς ελεύθερα για να σου στέλνουν μηνύματα, αλλά μόνο το ιδιωτικό σου κλειδί μπορεί να τα αποκρυπτογραφήσει (και προφανώς πρέπει να μείνει κρυφό). Η ασφάλειά της βασίζεται στο γεγονός ότι, ενώ είναι εύκολο να πολλαπλασιάσεις δύο τεράστιους πρώτους αριθμούς, είναι πρακτικά αδύνατο να βρεις αυτούς τους αριθμούς αν έχεις μόνο το γινόμενο. Η RSA είναι η “καρδιά” του HTTPS, της ηλεκτρονικής υπογραφής και της ασφαλούς ανταλλαγής κλειδιών.

Τόσο η AES, όσο και η RSA βασίζονται στη μυστικότητα των κλειδιών. Εάν το κλειδί της AES, ή το ιδιωτικό κλειδί της RSA γίνουν γνωστά, τα μηνύματα δεν είναι πλέον ασφαλή!

Η κρυπτογράφηση και η ιδιωτικότητα – τότε και τώρα

Στην εποχή του Καίσαρα, η ιδιωτικότητα σήμαινε να μη φτάσει το γράμμα σου στα λάθος χέρια. Σήμερα, η έννοια έχει επεκταθεί: αφορά τα δεδομένα μας, τις φωτογραφίες μας, τις συνομιλίες μας, τις τοποθεσίες μας, ακόμα και τις συνήθειες πλοήγησής μας. Και ενώ η τεχνολογία μάς έχει δώσει εργαλεία ανώτερα από οποιονδήποτε κώδικα της Ρώμης, ταυτόχρονα έχει αυξήσει και τους κινδύνους. Σήμερα, η κρυπτογράφηση εξελίσσεται με τη χρήση κβαντικών υπολογιστών, οι οποίοι ανατρέπουν όλα τα δεδομένα και προσδοκίες σχετικά με το πως οι πληροφορίες κρυπτογραφούνται και αποκρυπτογραφούνται!

Ένα διαχρονικό μάθημα

Η ιστορία του Ιουλίου Καίσαρα και του κώδικά του μας υπενθυμίζει ότι η ανάγκη για προστασία των πληροφοριών είναι τόσο παλιά όσο και ο ίδιος ο πολιτισμός και η ιστορία του κόσμου. Από τα απλά αλφάβητα της Ρώμης μέχρι την κβαντική κρυπτογράφηση του αύριο, ο στόχος παραμένει ο ίδιος: να κρατήσουμε τα μυστικά μας… μυστικά.

Η διαφορά είναι ότι σήμερα δεν αρκεί να μετακινήσουμε γράμματα. Χρειάζεται να κατανοήσουμε τους κινδύνους, να χρησιμοποιούμε σύγχρονα εργαλεία και –ίσως το πιο δύσκολο– να καλλιεργήσουμε μια κουλτούρα προστασίας της ιδιωτικότητας. Γιατί, όπως έδειξε και η μοίρα του Καίσαρα, ακόμη κι αν κρύβεις τα λόγια σου, πρέπει να προσέχεις και τους ανθρώπους γύρω σου.

Αν ποτέ σκεφτείς ότι η κρυπτογράφηση είναι υπερβολή, θυμήσου ότι ένας από τους πιο ισχυρούς άνδρες στην ιστορία έκανε τα γράμματα “σαλάτα” για να προφυλάξει τα μυστικά του. Λες αυτό να είναι η σαλάτα του Καίσαρα τελικά;

*Ο Γιάννης Ντόκος είναι ειδικός IT Governance, Risk, and Compliance (GRC) και μέλος της Homo Digitalis.

Το Ευρωπαϊκό Πορτοφόλι Ψηφιακής Ταυτότητας (EUDI Wallet): Η Άβολη Αλήθεια Πίσω από την Καινοτομία

Γράφει ο Γιάννης Κωνσταντινίδης*

Μια κριτική ματιά στο νέο «πορτοφόλι» της ΕΕ και τους κρυφούς κινδύνους όσον αφορά την προστασία των προσωπικών δεδομένων και της ιδιωτικότητας στην ψηφιακή εποχή.

Τι είναι οι ψηφιακές ταυτότητες;

Οι ψηφιακές ταυτότητες (digital identities) είναι το σύνολο των πληροφοριών (π.χ. ονοματεπώνυμο, επαγγελματική ιδιότητα, διεύθυνση, αριθμός τηλεφώνου, κωδικός πρόσβασης) που μας χαρακτηρίζουν όταν χρησιμοποιούμε τις ηλεκτρονικές υπηρεσίες στο Διαδίκτυο. Με απλά λόγια, πρόκειται για τους «ψηφιακούς εαυτούς» μας όταν συνδεόμαστε στις πλατφόρμες κοινωνικής δικτύωσης, στις υπηρεσίες ηλεκτρονικής διακυβέρνησης, στα ηλεκτρονικά τραπεζικά συστήματα, κ.α. Στην πράξη, οι ψηφιακές ταυτότητες εμπεριέχουν προσωπικά δεδομένα τα οποία σε αρκετές περιπτώσεις είναι -και- ευαίσθητα (π.χ. στην περίπτωση των υπηρεσιών υγείας). Επομένως, οι ψηφιακές ταυτότητες πρέπει να επιτρέπουν την ταχεία και απροβλημάτιστη πρόσβαση στις ηλεκτρονικές υπηρεσίες και ταυτόχρονα να συνοδεύονται από πολύ αυστηρές εγγυήσεις όσον αφορά την ασφάλεια και την προστασία της ιδιωτικότητας.

Πώς εξελίχθηκαν οι ψηφιακές ταυτότητες;

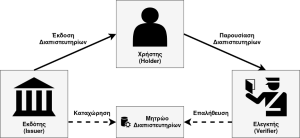

Υπάρχουν τρία βασικά μοντέλα για την οργάνωση των ψηφιακών ταυτοτήτων (Εικόνα 1). Στο κεντρικοποιημένο (centralised) μοντέλο, ένας φορέας διατηρεί μια κεντρική βάση δεδομένων με τις ψηφιακές ταυτότητες όλων των χρηστών. Ένα βασικό μειονέκτημα του κεντρικοποιημένου μοντέλου είναι ότι οι χρήστες πρέπει να διατηρούν έναν ξεχωριστό λογαριασμό για κάθε υπηρεσία που χρησιμοποιούν. Αντίθετα, στο ομοσπονδιακό (federated) μοντέλο, πολλοί φορείς συνεργάζονται μεταξύ τους και ανταλλάσουν τα στοιχεία των ψηφιακών ταυτοτήτων χρησιμοποιώντας ένα κοινό πρωτόκολλο. Για παράδειγμα, εάν κάποιος χρήστης διαθέτει ένα λογαριασμό σε έναν κεντρικό πάροχο (π.χ. Facebook, Google, Microsoft ή gov.gr), τότε μπορεί να συνδεθεί σε κάποια άλλη συμβατή υπηρεσία με τα ίδια στοιχεία της ψηφιακής του ταυτότητας. Επομένως, το ομοσπονδιακό μοντέλο είναι αρκετά εύχρηστο, ωστόσο η συνολική διαχείριση των ψηφιακών ταυτοτήτων και των περιεχομένων τους πραγματοποιείται από ορισμένους κεντρικούς παρόχους (οι οποίοι ενδέχεται να γνωρίζουν τις επιμέρους δραστηριότητες των χρηστών).

Εικόνα 1:Στο κεντρικοποιημένο μοντέλο, οι χρήστες διαθέτουν ξεχωριστούς λογαριασμούς (και κωδικούς πρόσβασης) για κάθε υπηρεσία που χρησιμοποιούν. Αντίθετα, στο ομοσπονδιακό μοντέλο, υπάρχουν κεντρικοί πάροχοι που λειτουργούν ως ενιαίες «πύλες πρόσβασης» στις υπηρεσίες. Τέλος, στο αποκεντρωμένο μοντέλο, οι χρήστες χρησιμοποιούν τα ψηφιακά τους πορτοφόλια και ιδανικά επιλέγουν τις επιμέρους πληροφορίες που πρόκειται να μοιραστούν με τους παρόχους των υπηρεσιών (Δημιουργός: Γιάννης Κωνσταντινίδης)

Επομένως, τόσο στο κεντρικοποιημένο οσο και στο ομοσπονδιακό μοντέλο, ένας σημαντικός προβληματισμός είναι η συγκέντρωση ενός μεγάλου όγκου δεδομένων σε κεντρικά σημεία τα οποία θεωρούνται ελκυστικά για τους κακόβουλους επιτιθέμενους (βλ. μαζικές παραβιάσεις δεδομένων - data breaches). Ως «αντίδοτο», προτάθηκε το αποκεντρωμένο (decentralised) μοντέλο, το οποίο συχνά συνδέεται και με την έννοια της «αυτοκυρίαρχης ταυτότητας» (self-sovereign identity - SSI). Σ’ αυτό το μοντέλο, ο ίδιος ο χρήστης ελέγχει όλα τα στοιχεία της ταυτότητας που πρόκειται να χρησιμοποιηθούν από τις υπηρεσίες. Αντί να βασίζεται σε κεντρικούς παρόχους, κάθε χρήστης κρατάει μια σειρά από «διαπιστευτήρια» (credentials), τα οποία έχουν εκδοθεί από αξιόπιστους φορείς, και τα διατηρεί σε μια εφαρμογή που ονομάζεται ψηφιακό πορτοφόλι (digital wallet) ή πορτοφόλι ψηφιακής ταυτότητας (digital identity wallet). Όταν χρειάζεται να αποδείξει κάτι (π.χ. την ηλικία του), παρουσιάζει το ψηφιακό διαπιστευτήριο που είναι υπογεγραμμένο από κάποιον αξιόπιστο φορέα (π.χ. το ληξιαρχείο) και δεν αποκαλύπτει το σύνολο των προσωπικών του δεδομένων.

Εικόνα 2: Στο αποκεντρωμένο μοντέλο, ο εκδότης (issuer) εκδίδει και παραδίδει ένα διαπιστευτήριο στο χρήστη (holder), ο οποίος το αποθηκεύει στο ψηφιακό του πορτοφόλι. Στη συνέχεια, ο χρήστης παρουσιάζει το διαπιστευτήριο σε έναν ελεγκτή (verifier), δηλ. σε κάποιον φορέα που ζητά την επιβεβαίωση της ταυτότητας ή/και της ιδιότητας του χρήστη. Η εγκυρότητα του διαπιστευτηρίου επαληθεύεται με βάση τις πληροφορίες που βρίσκονται σε ένα ειδικό μητρώο. (Δημιουργός: Γιάννης Κωνσταντινίδης)

Τι συμβαίνει στην ΕΕ με τις ψηφιακές ταυτότητες;

Με την αναθεώρηση του Κανονισμού eIDAS (2024/1183), η Ευρωπαϊκή Επιτροπή έχει θεσπίσει ότι κάθε κράτος-μέλος της ΕΕ πρέπει να προσφέρει στους πολίτες ένα πορτοφόλι ψηφιακής ταυτότητας. Αυτό θα είναι μια εφαρμογή για κινητές συσκευές στην οποία κάθε χρήστης θα μπορεί να αποθηκεύει έγγραφα σε ψηφιακή μορφή (π.χ. αστυνομικές ταυτότητες, διπλώματα οδήγησης, τίτλους σπουδών, έγγραφα κοινωνικής ασφάλισης και λοιπά ταξιδιωτικά έγγραφα). Η αλληλεπίδραση του χρήστη με τις εκάστοτε υπηρεσίες θα γίνεται μέσω του πορτοφολιού, δηλαδή θα επιλέγει ο χρήστης τα διαπιστευτήρια που επιθυμεί να μοιραστεί. Όπως προαναφέρθηκε, δεν αποστέλλονται ολόκληρα τα έγγραφα από τον εκάστοτε χρήστη, αλλά μια επιλεγμένη παρουσίαση (presentation) ορισμένων δεδομένων σε συνδυασμό με τις κατάλληλες ψηφιακές αποδείξεις που αποδεικνύουν κρυπτογραφικά την εγκυρότητα των εγγράφων.

Βέβαια, το αρχικό όραμα της «αυτοκυρίαρχης ταυτότητας» φαίνεται να περιορίζεται αισθητά στον τρέχοντα σχεδιασμό του ευρωπαϊκού πορτοφολιού. Ειδικότερα, τα προσχέδια της αρχιτεκτονικής (Architecture and Reference Framework - ARF) προβλέπουν τη χρήση μιας παραδοσιακής υποδομής δημοσίου κλειδιού (Public Key Infrastructure - PKI). Με απλά λόγια, αντί να αξιοποιηθεί ένα πλήρως αποκεντρωμένο σύστημα, η Ευρωπαϊκή Επιτροπή επιλέγει ουσιαστικά να εκμεταλλευτεί τις υπάρχουσες εθνικές υποδομές που συγκεντρώνουν τα στοιχεία των ψηφιακών ταυτοτήτων. Άρα πρόκειται περισσότερο για ένα διασυνοριακό ομοσπονδιακό μοντέλο στο οποίο οι χρήστες είναι υπεύθυνοι για τη διαχείριση και τον διαμοιρασμό των διαπιστευτηρίων τους και όχι για ένα πλήρως αποκεντρωμένο μοντέλο.

Ενισχύεται ή υπονομεύεται η προστασία της ιδιωτικότητας και των προσωπικών δεδομένων;

Βάσει των τρεχουσών εξελίξεων, προκύπτουν αρκετοί κίνδυνοι που σχετίζονται με την προστασία των δεδομένων και την ιδιωτικότητα. Αρχικά, το πορτοφόλι μπορεί να δημιουργήσει μοναδικά αναγνωριστικά για κάθε χρήστη (αν και θεωρητικά αυτό είναι απαραίτητο για την ταυτοποίηση του εκάστοτε χρήστη κατά την πρόσβασή του σε διασυνοριακές υπηρεσίες στην ΕΕ) και αρκετοί ειδικοί εκφράζουν το φόβο ότι αυτά τα αναγνωριστικά θα επιτρέπουν τη διαρκή παρακολούθηση και το συσχετισμό όλων των δραστηριοτήτων των χρηστών.

Ειδικότερα, σύμφωνα με την τοποθέτηση μιας ομάδας διακεκριμένων ακαδημαϊκών (ειδικών σε θέματα κρυπτογραφίας), η προτεινόμενη αρχιτεκτονική δεν περιλαμβάνει επαρκή τεχνικά μέτρα για τον περιορισμό της «παρατηρησιμότητας» (observability) και την αποτροπή της «συσχέτισης» των δραστηριοτήτων των χρηστών (linkability). Αυτό σημαίνει ότι ακόμα και αν οι δραστηριότητες των χρηστών πραγματοποιούνται μέσα από τη χρήση ψευδωνύμων, δεν υπάρχει κάποια ειδική μέριμνα που να εμποδίζει τους παρόχους υπηρεσιών από το να συλλέγουν τα μοτίβα χρήσης και να τα συσχετίζουν μεταξύ τους. Άρα, στην πράξη, αυτό το κενό επιτρέπει την πλήρη ιχνηλάτηση των δραστηριοτήτων των χρηστών. Η τελευταία έκδοση της αρχιτεκτονικής (ARF 2.3.0) αναγνωρίζει αυτούς τους κινδύνους, ωστόσο, η ενσωμάτωση των κατάλληλων μηχανισμών παραμένει σε επίπεδο συζήτησης και δεν έχει ακόμα υλοποιηθεί (κυρίως λόγω της πολυπλοκότητας και ορισμένων τεχνικών περιορισμών). Σε παρόμοια κατεύθυνση φαίνεται να κινείται και το Ευρωπαϊκό Ινστιτούτο Τηλεπικοινωνιακών Προτύπων (ETSI) το οποίο αναγνωρίζει τη σημασία των τεχνικών μέτρων, όπως π.χ. οι αποδείξεις μηδενικής γνώσης (zero-knowledge proofs - ZKPs), αλλά επιβεβαιώνει ότι (προς το παρόν) η πλήρης εξάλειψη της ιχνηλάτησης δεν είναι εφικτή λόγω της τεχνικής πολυπλοκότητας και της έλλειψης διαλειτουργικότητας.

Όσον αφορά τη συνολική «ευελιξία» και λογοδοσία του οικοσυστήματος, υπάρχουν επίσης αρκετά αρνητικά σχόλια. Για παράδειγμα, εάν μία υπηρεσία αποφασίσει να ζητήσει περισσότερα στοιχεία απ’ όσα είναι απαραίτητα, δεν προβλέπεται κάποιος μηχανισμός αποτροπής ή έστω ελέγχου. Παράλληλα, θεωρείται ότι ένα τεράστιο μερίδιο ευθύνης θα μετατοπιστεί στους χρήστες, επειδή αυτοί θα καλούνται διαρκώς να εγκρίνουν τα διαπιστευτήρια που θα μοιράζονται με τους παρόχους των υπηρεσιών. Μάλιστα, εάν κάτι πάει στραβά (π.χ. σε περίπτωση κλοπής της συσκευής του χρήστη ή ηλεκτρονικής απάτης), δεν υπάρχουν επαρκή μέτρα προστασίας και άρα ο χρήστης επωμίζεται ένα μεγάλο μερίδιο των ευθυνών. Ενώ μάλιστα, δεν προβλέπεται (ακόμα) κάποιου είδους διαδικασία ανάκτησης ή επαναφοράς.

Τελος, ένας επιπλέον προβληματισμός αφορά την επέκταση της λειτουργικότητας του πορτοφολιού, καθότι πρόκειται να συγκεντρώσει σταδιακά κάθε είδους ηλ. έγγραφο και πιστοποιητικό (π.χ. ακόμα και τα εισιτήρια μετακινήσεων και τα στοιχεία ηλεκτρονικών πληρωμών). Έτσι, αναδύεται ο κίνδυνος ενός εκτεταμένου και διασυνδεδεμένοι ψηφιακού «φακελώματος», όπου ένας κακόβουλος αναλυτής ή επιτιθέμενος θα μπορούσε να ανακαλύψει υπερβολικά πολλές πληροφορίες για κάποιο πρόσωπο μέσα από ένα ενιαίο μέσο.

Προς μια επιφυλακτική αποδοχή ή αμφισβήτηση του πλαισίου;

Παρόλο που η νέα ευρωπαϊκή ψηφιακή ταυτότητα αποτελεί σημαντικό βήμα για την εξέλιξη των σύγχρονων ψηφιακών υπηρεσιών στο Διαδίκτυο, συνοδεύεται από αρκετές προκλήσεις. Εάν οι πολίτες πρόκειται να εμπιστευτούν μία τέτοιου είδους τεχνολογική λύση, τότε πρέπει να το πράξουν με πλήρη επίγνωση των πλεονεκτημάτων καθώς και των πιθανών κινδύνων που ελλοχεύουν. Ταυτόχρονα, οι ειδικοί οφείλουν να αναπτύξουν περαιτέρω και να τεκμηριώσουν τους μηχανισμούς που συνεισφέρουν στην ασφάλεια και στην ιδιωτικότητα, διαφορετικά ενδέχεται να περάσουμε από το «πορτοφόλι που προστατεύει τα δεδομένα του χρήστη» στο «πορτοφόλι που αποκαλύπτει αυθαίρετα τα δεδομένα του χρήστη». Τέλος, η συνεισφορά των εμπειρογνωμόνων και των οργανώσεων της κοινωνίας των πολιτών είναι εξαιρετικά σημαντική, καθότι με αυτόν τον τρόπο μπορούν να εντοπιστούν και να διορθωθούν τα κενά και οι πιθανές παραλείψεις πριν από την τελική υλοποίηση.

*Ο Γιάννης Κωνσταντινίδης (CISSP, CIPM, CIPP/E, ISO/IEC 27001 & 27701 Lead Implementer) είναι σύμβουλος κυβερνοασφάλειας και μέλος της Homo Digitalis από το 2019.

H Homo Digitalis μίλησε στην 2η Διεθνή Διάσκεψη του ΙΑΤ που είναι αφιερωμένη στη Δημοκρατία και την Κοινωνική Δικαιοσύνη

Η Homo Digitalis συμμετείχε στη 2η Διεθνή Διάσκεψη του Ινστιτούτου Τσίπρα

Ο Κωνσταντίνος Κακαβούλης βρέθηκε ανάμεσα σε ακαδημαϊκούς, επαγγελματίες, πολιτικούς και ακτιβιστές από την Ελλάδα, την Ευρωπαϊκή Ένωση και τις ΗΠΑ. Μίλησε για την ανάγκη της ενίσχυσης της προστασίας των ψηφιακών δικαιωμάτων στις σύγχρονες δημοκρατίες, σε ένα πάνελ που συγκέντρωσε πολύ έντονο ενδιαφέρον. Ανάμεσα στους εξέχοντες ομιλητές της εκδήλωσης ήταν ο Bernie Sanders, o Michael Sandel, o Jeffrey Kopstein και πολλοί άλλοι. Η ομιλία είναι διαθέσιμη στο link εδώ.

Ευχαριστούμε θερμά για την πρόσκληση και τις εξαιρετικές συνομιλίες που είχαμε στο πλαίσιο της εκδήλωσης!