Σε διαρκή ετοιμότητα. Φωνή, ιδιωτικότητα και ελευθερία επιλογής

Γράφει η Αλεξάνδρα Μελισσηνού*

Μια υπόθεση εργασίας

Ας φανταστούμε το εξής: βρισκόμαστε στον καναπέ, έτοιμοι να ξεκινήσουμε την αγαπημένη μας σειρά. Τα φώτα είναι λίγο πιο έντονα απ’ όσο θα θέλαμε, αλλά κανείς δεν σηκώνεται. Αντί γι’ αυτό, απευθυνόμαστε σε μια συσκευή στο σαλόνι και μέσα σε λίγα δευτερόλεπτα ο φωτισμός προσαρμόζεται. Η τεχνολογία λειτουργεί αθόρυβα, αποτελεσματικά, σχεδόν μαγικά. Για την Αλεξάνδρα που μιλά, η εμπειρία μοιάζει απλή. Για τη «Alexa» που ακούει, ξεκινά μια πιο σύνθετη διαδικασία στο παρασκήνιο.

Αυτή είναι η γοητεία των φωνητικών ψηφιακών βοηθών: υπόσχονται ευκολία, ταχύτητα και λιγότερη προσπάθεια. Μαζί με την άνεση, όμως, αναδύεται ένα ερώτημα που σπάνια τίθεται με την ίδια ευκολία. Τι σημαίνει αυτή η διευκόλυνση για την ιδιωτικότητα και τον έλεγχο των προσωπικών μας δεδομένων;

Σε αντίθεση με άλλες ψηφιακές υπηρεσίες, οι φωνητικοί βοηθοί δεν περιορίζονται σε μια οθόνη που ανοίγουμε και κλείνουμε. Βρίσκονται μόνιμα μέσα στο σπίτι, στον πιο προσωπικό μας χώρο και βασίζονται στη φωνή μας για να λειτουργήσουν. Δεν αλληλοεπιδρούμε απλώς μαζί τους, τους επιτρέπουμε να βρίσκονται διαρκώς «σε ετοιμότητα», σε ένα περιβάλλον όπου μιλάμε πιο χαλαρά και αυθόρμητα, συχνά χωρίς να συνειδητοποιούμε ότι η ομιλία μας μπορεί να μετατραπεί σε δεδομένο.

Η συζήτηση για την ιδιωτικότητα συχνά απλοποιείται υπερβολικά και καταλήγει στο επιχείρημα ότι «όποιος δεν έχει κάτι να κρύψει, δεν έχει λόγο να ανησυχεί». Στην πραγματικότητα, όμως, η ιδιωτικότητα δεν αφορά μόνο το αν μας βλέπουν ή μας ακούν. Αφορά τον χώρο μέσα στον οποίο μπορούμε να υπάρχουμε χωρίς αδικαιολόγητη παρέμβαση, να επικοινωνούμε, να κάνουμε επιλογές και, εξίσου σημαντικό, να αλλάζουμε γνώμη.

Γι’ αυτό και η ιδιωτικότητα συνδέεται στενά με την αυτονομία και την ελευθερία επιλογής. Σε ακρόαση στο Κογκρέσο, ο Mark Zuckerberg απέφυγε να απαντήσει στο ερώτημα σε ποιο ξενοδοχείο είχε διανυκτερεύσει το προηγούμενο βράδυ. Η αμηχανία αυτή δεν υποδηλώνει κάτι ύποπτο, αλλά την αναγνώριση ότι ορισμένες πληροφορίες ανήκουν στη σφαίρα του ιδιωτικού.

Το παρόν άρθρο εστιάζει στους φωνητικούς βοηθούς, όπου η συλλογή και επεξεργασία δεδομένων πραγματοποιείται με τη συγκατάθεση του χρήστη, αναδεικνύοντας ωστόσο ότι ο τρόπος σχεδιασμού των συστημάτων και η περαιτέρω αξιοποίηση των δεδομένων μπορούν να επηρεάσουν την ιδιωτικότητα, ακόμη, και χωρίς ευθεία παραβίαση του νόμου. Στο πλαίσιο αυτό, οι φωνητικοί βοηθοί αποτελούν χαρακτηριστικό παράδειγμα της σύγχρονης «ανταλλαγής» μεταξύ ευκολίας και ελέγχου, καθώς η χρήση τους εγείρει συναφή ζητήματα στην Ευρωπαϊκή Ένωση, όχι ως έκφραση τεχνοφοβίας ή αντίθεσης στην καινοτομία, αλλά ως αφορμή για κριτική σκέψη γύρω από τον τρόπο με τον οποίο η τεχνολογία σχεδιάζεται, ενσωματώνεται και ρυθμίζεται.

Τι είναι οι φωνητικοί βοηθοί και γιατί μας αφορούν

Οι φωνητικοί βοηθοί είναι ψηφιακές υπηρεσίες που μας επιτρέπουν να αλληλεπιδρούμε με την τεχνολογία χρησιμοποιώντας μόνο τη φωνή μας. Με μια απλή εντολή μπορούμε να χαμηλώσουμε τα φώτα, να ακούσουμε ειδήσεις ή να ρυθμίσουμε τη θερμοκρασία, χωρίς να αγγίξουμε καμία συσκευή. Στην καθημερινότητα συχνά ταυτίζονται με το αντικείμενο στο οποίο «ζουν», όπως ένα έξυπνο ηχείο ή ένα κινητό τηλέφωνο. Στην πραγματικότητα, όμως, πρόκειται για λογισμικό που λειτουργεί στο παρασκήνιο και συνδέει τη φωνή του χρήστη με ένα ευρύτερο ψηφιακό οικοσύστημα υπηρεσιών. Στην Ευρώπη, οι πιο διαδεδομένοι είναι η Alexa της Amazon, το Google Assistant και η Siri της Apple.

Παρότι ενσωματώνονται σε προσωπικές συσκευές, οι φωνητικοί βοηθοί δεν λειτουργούν ως απομονωμένα συστήματα. Στην πράξη, δεν υπάρχει «η Alexa του σπιτιού μου». Πίσω από κάθε συσκευή βρίσκεται ένα ενιαίο σύστημα στο cloud, ένα κοινό «μυαλό», που τροφοδοτείται από τις αλληλεπιδράσεις εκατομμυρίων χρηστών. Κάθε φωνητική εντολή δεν εξυπηρετεί μόνο τη συγκεκριμένη στιγμή, αλλά συμβάλλει στη συνολική εκμάθηση και εξέλιξη του βοηθού.

Για να ανταποκριθεί σε μια εντολή, ο φωνητικός βοηθός βρίσκεται σε διαρκή ετοιμότητα για τον εντοπισμό της λέξης ενεργοποίησης (wake word). Κατ’ αρχήν, η αποστολή και επεξεργασία φωνητικών δεδομένων ξεκινά μετά την ενεργοποίηση αυτή. Ωστόσο, δεν αποκλείονται ακούσιες ενεργοποιήσεις, ιδίως σε περιβάλλοντα με θόρυβο ή πολλούς ομιλητές, με αποτέλεσμα την καταγραφή ομιλιών που δεν προορίζονταν για τη συσκευή.

Για να προσφέρουν φυσική και εξατομικευμένη εμπειρία, οι φωνητικοί βοηθοί δεν επεξεργάζονται μόνο μεμονωμένες εντολές. Διατηρούν και αναλύουν προηγούμενες αλληλεπιδράσεις, ώστε να προσαρμόζουν τη συμπεριφορά τους στον χρήστη. Εδώ αναδεικνύεται μια κρίσιμη διάκριση. Άλλο η απολύτως αναγκαία επεξεργασία για την εκτέλεση μιας εντολής και άλλο η περαιτέρω αξιοποίηση των δεδομένων για σκοπούς όπως η εκπαίδευση αλγορίθμων, η ανάλυση χρήσης ή η κατάρτιση προφίλ.

Το ζήτημα γίνεται ακόμη πιο σύνθετο επειδή οι φωνητικοί βοηθοί τοποθετούνται σε χώρους της οικίας που χρησιμοποιούνται από περισσότερα άτομα. Εκεί ενδέχεται να βρίσκονται σύντροφοι, παιδιά ή επισκέπτες, οι οποίοι δεν απευθύνονται στη συσκευή, αλλά, απλώς μιλούν μεταξύ τους ή κινούνται στον χώρο, χωρίς να έχουν επιλέξει οι ίδιοι τη χρήση της, ούτε να είναι ενημερωμένοι για τον τρόπο λειτουργίας της. Έτσι, η τεχνολογία δεν αφορά μόνο τον κύριο χρήστη, αλλά, εκτείνεται σε ένα ευρύτερο κοινωνικό περιβάλλον γύρω από τη συσκευή.

Οι διακρίσεις αυτές δεν είναι θεωρητικές. Το 2019 αποκαλύφθηκε ότι αποσπάσματα ηχογραφήσεων από φωνητικούς βοηθούς μεγάλων τεχνολογικών εταιρειών, όπως η Amazon και η Google, αξιολογούνταν από ανθρώπους για την εκπαίδευση των συστημάτων αναγνώρισης ομιλίας. Οι ηχογραφήσεις δεν περιορίζονταν σε συνειδητές φωνητικές εντολές, αλλά περιλάμβαναν και ακούσιες ενεργοποιήσεις, καταγράφοντας στιγμές της καθημερινής ζωής στο σπίτι, όπως μια συζήτηση, ένα γέλιο ή έναν διαπληκτισμό. Πολλοί χρήστες αγνοούσαν ότι τα δεδομένα αυτά δεν υφίσταντο αποκλειστικά αυτοματοποιημένη επεξεργασία.

Το ευρωπαϊκό νομικό πλαίσιο

Στο ευρωπαϊκό δίκαιο, η λειτουργία των φωνητικών βοηθών διέπεται από τον Γενικό Κανονισμό Προστασίας Δεδομένων (ΓΚΠΔ), ο οποίος επιτρέπει υπό προϋποθέσεις τη συλλογή και επεξεργασία προσωπικών δεδομένων, όπως η φωνή. Παράλληλα, εφαρμόζεται η Οδηγία e-Privacy, η οποία ρυθμίζει την πρόσβαση στον τερματικό εξοπλισμό του χρήστη, δηλαδή, στο μικρόφωνο της συσκευής.

Σύμφωνα με την Οδηγία e-Privacy, η πρόσβαση στο μικρόφωνο επιτρέπεται, κατά κανόνα, μόνο εφόσον ο χρήστης έχει δώσει εκ των προτέρων τη συγκατάθεσή του. Εξαίρεση προβλέπεται μόνο όταν η πρόσβαση είναι απολύτως αναγκαία για την παροχή μιας υπηρεσίας που ο ίδιος ζήτησε ρητά. Έτσι, η καταγραφή φωνής που απαιτείται για την εκτέλεση μιας συγκεκριμένης εντολής μπορεί να θεωρηθεί θεμιτή. Δεν ισχύει όμως το ίδιο για ακούσιες ενεργοποιήσεις ή για την καταγραφή φωνών τρίτων που δεν έχουν συναινέσει.

Ακόμη κι όταν υπάρχει συγκατάθεση ή άλλη νόμιμη βάση, η επεξεργασία δεν είναι άνευ όρων. Ο ΓΚΠΔ θέτει ποιοτικά όρια στη συλλογή και επεξεργασία προσωπικών δεδομένων μέσω των θεμελιωδών αρχών του άρθρου 5, ιδίως του περιορισμού του σκοπού συλλογής των προσωπικών δεδομένων, της απαγόρευσης περαιτέρω επεξεργασίας αυτών και της ελαχιστοποίησης των δεδομένων. Συγκεκριμένα, τα δεδομένα πρέπει να συλλέγονται για σαφείς σκοπούς, γνωστούς στον χρήστη εκ των προτέρων και να περιορίζονται σε όσα είναι πράγματι κατάλληλα, συναφή και αναγκαία για τους σκοπούς αυτούς. Η συλλογή πληροφοριών για μελλοντική χρήση ή επειδή η τεχνολογία το επιτρέπει δεν συμβαδίζει με το πνεύμα του ΓΚΠΔ.

Στην περίπτωση των φωνητικών βοηθών, η εφαρμογή των αρχών αυτών είναι ιδιαίτερα απαιτητική. Η συνεχής εκμάθηση των συστημάτων μπορεί να οδηγήσει στη δημιουργία νέων χρήσεων των δεδομένων, όπως η εξαγωγή συμπερασμάτων για συνήθειες ή συναισθηματικές καταστάσεις. Έτσι, το όριο ανάμεσα στην παροχή της υπηρεσίας και τη διευρυμένη αξιοποίηση των δεδομένων γίνεται ολοένα και πιο δυσδιάκριτο.

Στο ίδιο πλαίσιο εντάσσεται και το άρθρο 22 του ΓΚΠΔ, το οποίο ρυθμίζει την αυτοματοποιημένη λήψη αποφάσεων και την κατάρτιση προφίλ. Αν και η διάταξη επιτρέπει τέτοιες πρακτικές, μεταξύ άλλων όταν στηρίζονται σε ρητή συγκατάθεση, η συγκατάθεση αυτή δεν αναιρεί την υποχρέωση τήρησης των θεμελιωδών αρχών, ούτε απαλλάσσει τον υπεύθυνο επεξεργασίας από την ανάγκη ουσιαστικών εγγυήσεων και διαφάνειας.

Τέλος, αξίζει να σημειώσουμε ότι η προστασία της ιδιωτικότητας δεν αρχίζει τη στιγμή που ο χρήστης μιλά στη συσκευή, αλλά πολύ νωρίτερα, στον τρόπο με τον οποίο η τεχνολογία έχει σχεδιαστεί. Ο ΓΚΠΔ απαιτεί η προστασία των δεδομένων να ενσωματώνεται εξαρχής στη λειτουργία της υπηρεσίας και όχι να ενεργοποιείται εκ των υστέρων μέσω ρυθμίσεων. Στην πράξη, αυτό σημαίνει ότι δεν αρκεί ο χρήστης να μπορεί κάποτε να διαγράψει ηχογραφήσεις. Σημασία έχει αν η ίδια η συσκευή έχει σχεδιαστεί ώστε να συλλέγει όσο το δυνατόν λιγότερα δεδομένα, για όσο το δυνατόν μικρότερο χρονικό διάστημα και μόνο για πολύ συγκεκριμένους σκοπούς. Όταν η συνεχής συλλογή αποτελεί τον κανόνα, η ιδιωτικότητα παύει να είναι προεπιλογή και γίνεται εξαίρεση.

Λίγες σκέψεις ακόμα

Το ερώτημα, τελικά, δεν είναι αν οι φωνητικοί βοηθοί είναι «καλοί» ή «κακοί». Είναι τεχνολογίες που εγκαθίστανται στον πιο προσωπικό μας χώρο και, ακριβώς γι’ αυτό, επηρεάζουν τον τρόπο με τον οποίο κινούμαστε, μιλάμε και επιλέγουμε, συχνά χωρίς να το αντιλαμβανόμαστε.

Συχνά ακούγεται το επιχείρημα: και τι πειράζει; Αν η συσκευή καταλαβαίνει καλύτερα πώς νιώθουμε, αν μας μιλά πιο «ανθρώπινα» ή μας προτείνει πράγματα που μας ταιριάζουν, δεν πρόκειται απλώς για μια πιο άνετη εμπειρία;

Το ζήτημα δεν είναι η άνεση αυτή καθαυτή. Το ζήτημα είναι πότε η προσαρμογή μετατρέπεται σε καθοδήγηση. Πότε η τεχνολογία παύει να απαντά σε ό,τι ζητάμε και αρχίζει, διακριτικά, να διαμορφώνει τι θα ζητήσουμε στη συνέχεια. Όχι με επιβολή, αλλά με μικρές, συνεχείς παρεμβάσεις που δύσκολα γίνονται αντιληπτές.

Σε αυτό το σημείο, η ιδιωτικότητα δεν αφορά απλώς το αν καταγράφεται η φωνή μας. Αφορά το αν διατηρούμε τον έλεγχο των επιλογών μας. Το αν μπορούμε να σκεφτούμε, να μιλήσουμε και να αλλάξουμε γνώμη χωρίς να εντασσόμαστε σιωπηλά σε προφίλ που λειτουργούν στο παρασκήνιο.

Το ευρωπαϊκό νομικό πλαίσιο προσφέρει σημαντικές εγγυήσεις. Η ουσιαστική του αξία, όμως, δεν εξαντλείται στη συγκατάθεση. Κρίνεται στο αν η προστασία της ιδιωτικότητας έχει προβλεφθεί εξαρχής στον σχεδιασμό της τεχνολογίας ή αν μεταφέρεται, εκ των υστέρων, στον χρήστη ως βάρος διαχείρισης.

Σε μια εποχή όπου η τεχνολογία υπόσχεται να μας κάνει τη ζωή πιο εύκολη, το πραγματικό διακύβευμα δεν είναι αν μας ακούει μια συσκευή. Είναι αν παραμένουμε ελεύθεροι να επιλέγουμε τον τρόπο με τον οποίο ζούμε, μιλάμε και υπάρχουμε ακόμη και όταν απλώς καθόμαστε στον καναπέ και ζητάμε να χαμηλώσουν τα φώτα.

*Η Αλεξάνδρα Μελισσηνού είναι νομικός με ειδίκευση στο Δίκαιο Διανοητικής Ιδιοκτησίας. Είναι κάτοχος μεταπτυχιακού τίτλου (LLM in Intellectual Property) από το Queen Mary University of London και τα επαγγελματικά της ενδιαφέροντα εστιάζουν στα άυλα αγαθά και τα ψηφιακά δικαιώματα.

Αόρατες προκαταλήψεις: Η περίπτωση της τεχνητής νοημοσύνης και της έμφυλης διάστασης

Γράφει η Θεοδώρα Τσούτσα*

Η χρήση της τεχνητής νοημοσύνης όπως γίνεται καθημερινά ολοένα και πιο αντιληπτό γίνεται αναπόσπαστο κομμάτι σε πάρα πολλούς τομείς, όπως οι επιχειρήσεις, η εκπαίδευση, η υγεία κτλ. Παρόλα αυτά δεν πρέπει να ξεχνάει κανείς ότι και η τεχνητή νοημοσύνη (ΤΝ) είναι κατασκευασμένη και εκπαιδευμένη από ανθρώπους, που μπορεί και οι ίδιοι να κουβαλάνε προκαταλήψεις, οι οποίες πολλές φορές με ακούσιο τρόπο και αφιλτράριστα περνάνε στους αλγόριθμους.

Αυτή η συνειδητοποίηση ανοίγει χώρο για περισσότερες σκέψεις από ποτέ, σχετικά με το τι αντίκτυπο μπορεί να έχει η ανθρώπινη αντίληψη πάνω στον αλγόριθμο και υπογραμμίζει την σημασία μιας ολιστικής και με διαφάνεια προσέγγισης όταν εκπαιδεύουμε εργαλεία. Πιο συγκεκριμένα εάν δεν υπάρχει μια ολοκληρωμένη εποπτεία μπορεί να επηρεάσει μεροληπτικά και να διαιωνίσει προκαταλήψεις σε βάρος κάποιων συγκεκριμένων, συνήθως πιο ευάλωτων ή/και περιθωριοποιημένων κοινοτήτων. Το συγκεκριμένο άρθρο θα εστιάσει στην διάσταση του φύλου, η οποία πολλές φορές δεν λαμβάνεται υπόψιν σε βάθος, όταν πρόκειται για την δημιουργία ενός αλγόριθμου.

Μελέτες περίπτωσης

1.Ένα χαρακτηριστικό πρώτο παράδειγμα αποτελεί η προσπάθεια της Amazon να αναπτύξει έναν αυτοματοποιημένο αλγόριθμο πρόσληψης. Αυτή ήταν μια αποτυχημένη απόπειρα η οποία δεν διήρκησε αρκετό καιρό καθώς τα δεδομένα εκπαίδευσης αποδείχθηκαν άκρως προκατειλημμένα και σεξιστικά. Πιο συγκεκριμένα ο αλγόριθμος επειδή είχε εκπαιδευτεί με βάση προηγούμενα βιογραφικά υψηλής αξιολόγησης, τα οποία προέρχονταν κυρίως από άντρες, «έμαθε» να ευνοεί άντρες υποψηφίους, αναπαράγοντας ήδη υπάρχουσες ανισορροπίες στον χώρο της εργασίας, κάτι που οδήγησε στην εγκατάλειψη του έργου. Εδώ παρατηρούμε πως η προκατάληψη απέναντι στο φύλο μέσω συστημάτων ΤΝ μπορεί να είναι δύσκολο να γίνει ευδιάκριτη με αποτέλεσμα τα άτομα να αδικούνται, και να επηρεάζονται οι ευκαιρίες και οι δυνατότητες που έχουν, μέσω αυτής της αναπαραγωγής των στερεοτύπων.

Ακόμα μια τέτοια περίπτωση όπως αυτή της Amazon αντικατοπτρίζει μια διαχρονική προβληματική, αυτή της ιστορικής ανδροκρατίας στη βιομηχανία και τις επιχειρήσεις και αναδεικνύει πόσο εύκολα κάτι τέτοιο μπορεί να ενσωματωθεί στους αλγόριθμους. Αποτελεί χαρακτηριστικό παράδειγμα της διαιώνισης του κοινωνικού φαινομένου της «γυάλινης οροφής» , των αόρατων δηλαδή εμποδίων που περιορίζουν τις επαγγελματικές προοπτικές των γυναικών.

2.Μία ακόμα περίπτωση στον τομέα του ελέγχου της μετανάστευσης είναι το πιλοτικό σύστημα, αποκλειστικά ερευνητικού χαρακτήρα, iBorderCtrl , ένα εργαλείο ανίχνευσης ψεύδους και αναγνώρισης προσώπου για την είσοδο ταξιδιωτών στην ΕΕ. Ένα ακόμα σύστημα που διακόπηκε, προκαλώντας έντονη ανησυχία σχετικά με την προστασία των ανθρωπίνων δικαιωμάτων. Ιδιαίτερα, έγειρε ανησυχίες σχετικά με προκαταλήψεις απέναντι στο φύλο αλλά και στην φυλή μέσω της ΤΝ , οι οποίες θα μπορούσαν να οδηγήσουν σε διακριτική μεταχείριση των ταξιδιωτών. Συγκεκριμένα, οι αλγόριθμοι θα μπορούσαν να παρερμηνεύσουν τις εκφράσεις του προσώπου των γυναικών, αντανακλώντας κοινωνικές προκαταλήψεις που αντιλαμβάνονται τις γυναίκες ως πιο συναισθηματικές ή λιγότερο αξιόπιστες, αυξάνοντας έτσι την πιθανότητα ψευδώς θετικών ανιχνεύσεων μεταξύ των γυναικών ταξιδιωτών. Ουσιαστικά εδώ η έλλειψη ποικιλομορφίας στα δεδομένα εκπαίδευσης έκανε το iΒorderctrl να ενσωματώνει έμφυλες και φυλετικές προκαταλήψεις, οδηγώντας σε ανακριβείς ή μεροληπτικές αξιολογήσεις απέναντι σε μη Ευρωπαίους, γυναίκες και μη δυαδικά άτομα. Η αδιαφάνεια του συστήματος και οι λανθασμένες υποθέσεις περί καθολικών εκφράσεων συμπεριφοράς ενίσχυσαν τον κίνδυνο διακρίσεων στα σύνορα της ΕΕ. Αυτό αναδεικνύει την ανάγκη της λογοδοσίας και της διαφάνειας στην ανάπτυξη συστημάτων ΤΝ, έτσι ώστε να μην απειλείτε η ισότητα και η προστασία των ανθρωπίνων δικαιωμάτων τόσο στα σύνορα, όσο και γενικότερα.

3.Ένα τελευταίο και μόνιμα πλέον επίκαιρο εργαλείο που αντανακλά το φαινόμενο των προκαταλήψεών, είναι η κατασκευή των chatbots (πχ ChatGpt).Παρότι κατασκευάστηκαν για να είναι άμεσα, αντικειμενικά και αμερόληπτα , δεν πρέπει να ξεχνάμε πως και αυτά χτίζονται πάνω σε ανθρώπινες μεροληψίες με αποτέλεσμα όχι μόνο να αντικατοπτρίζουν υπάρχουσες προκαταλήψεις, αλλά και να τις ενισχύουν.Πιο συγκεκριμένα όσο ένα σύστημα τροφοδοτείτε με προκατειλημμένα στοιχεία από τον εκπαιδευτή, τα δίνει στον χρήστη και ο χρήστης συνεχίζοντας μια συνομιλία πάνω στα δεδομένα αυτά δημιουργεί ένα φαύλο κύκλο όπου η μεροληψία συνεχίζεται και αναπαράγεται. (bias in – bias out). Έτσι το εργαλείο αυτό, όχι απλά γίνεται εργαλείο μη προόδου, αλλά και μηχανισμός συντήρησης στερεοτύπων σε μεγαλύτερη και ταχύτερη εμβέλεια.

Φυσικά το πρόβλημά αυτό επιτείνεται και από την άνιση εκπροσώπηση των φύλων στον τεχνολογικό τομέα. Το 2019 μόλις το 26% των θέσεων εργασίας στους τομείς των δεδομένων και της τεχνητής νοημοσύνης καταλαμβάνονται από γυναίκες (World Economic Forum 2019), ενώ το 2025 το ποσοστό αυτό καταφέρνει να φτάσει περίπου στο 35% (World Economic Forum 2025). Η αύξηση αυτή θα μπορούσε να χαρακτηριστεί αργή αλλά και μη αντιπροσωπευτική. Μια τέτοια ανισορροπία στην διαδικασία εκπαίδευσης αλγορίθμων σημαίνει ότι απουσιάζει η απαραίτητη ποικιλομορφία που θα εξασφάλιζε πιο ισορροπημένα και συμπεριληπτικά συστήματα.

Περνώντας στην νομική διάσταση

Τώρα περνώντας στην νομική διάσταση επισημαίνεται και η ανάγκη για μια πιο διαθεματική προσέγγιση, καθώς δεν πρέπει να ξεχνάμε πως οι γυναίκες δεν υφίστανται προκατάληψη μόνο λόγω φύλου, αλλά συχνά επιβαρύνονται με επιπλέον εμπόδια αν ανήκουν σε φυλετικές, εθνοτικές ή άλλες μειονεκτούσες ομάδες, αυξάνοντας τον κίνδυνο αποκλεισμού.

Τον Ιούλιο του 2024, περνάει σε ισχύ ο πρώτος ολοκληρωμένος Κανονισμός (2024/1689) στην Ευρωπαϊκή Ένωση σχετικά με την Τεχνητή νοημοσύνη, με σκοπό να ρυθμίσει την λειτουργία των συστημάτων ΤΝ μέσα σε διάφορα πλαίσια. Μέσα στην προσπάθεια αυτή ορίζει κάποια συστήματα και πρακτικές ως απαγορευμένες, και κάποιες ως υψηλού, μετρίου και χαμηλού κινδύνου. Παρατηρώντας κανείς τον κανονισμό αυτό σε βάθος θα εντοπίσει κάποιες ελλείψεις μη συμπερίληψης σχετικά με το φύλο , οι οποίες σχετίζονται κυρίως με την διάσταση της διαθεματικότητας, η οποία αναφέρθηκε και νωρίτερα.

Τα 3 βασικά σημεία που εντοπίζεται αυτό είναι τα άρθρα 5, 6 και 27. Αρχίζοντας με το άρθρο 5 του Νόμου, το οποίο ορίζει τις απαγορευμένες πρακτικές που μπορεί να θέσουν σε κίνδυνο τα θεμελιώδη ανθρώπινα δικαιώματα αλλά και την ασφάλεια των ατόμων παρατηρούμε ότι απαγορεύονται πρακτικές όπως η κοινωνική βαθμολόγηση και η χειραγώγηση ευάλωτων ατόμων. Παρότι κάνει σημαντικά βήματα και ρυθμίζει τη χρήση βιομετρικών συστημάτων που βασίζονται σε ευαίσθητα χαρακτηριστικά (π.χ. φυλή, σεξουαλικός προσανατολισμός), παραλείπει την ρητή αναφορά στο φύλο ως τέτοιο χαρακτηριστικό παρά τις σχετικές συστάσεις του Ευρωπαϊκού Συμβουλίου Προστασίας Δεδομένων. Αυτή η παράλειψη υπογραμμίζει ένα σημαντικό κενό στην προστασία της ισότητας των φύλων, αναδεικνύοντας έντονα την ανάγκη για διατομεακή προσέγγιση που να αντιμετωπίζει τις πολλαπλές μορφές διάκρισης στα συστήματα Τεχνητής Νοημοσύνης.

Το άρθρο 6 τώρα, καθώς ταξινομεί τα συστήματα τεχνητής νοημοσύνης υψηλού κινδύνου, εντοπίζεται να μην απαιτεί κανένα έλεγχο για διακρίσεις λόγω φύλου ή διαθεματικές διακρίσεις. Αντιθέτως, αναφέρεται πολύ γενικά στις αρχές μη διακριτικής μεταχείρισης που δεν εξασφαλίζουν την ουσιαστική ανίχνευση και τον μετριασμό των διακρίσεων λόγω φύλου και των διαρθρωτικών διακρίσεων στην τεχνητή νοημοσύνη υψηλού κινδύνου. Έτσι, η «ουδέτερη ως προς το φύλο» προσέγγιση δεν μπορεί να αποτυπώσει τις πραγματικές ανισότητες που βιώνουν οι περιθωριοποιημένες ομάδες φύλου.

Ολοκληρώνοντας στο άρθρο 27, ο νόμος τονίζει την ανάγκη για εκτίμηση επιπτώσεων των συστημάτων ΤΝ υψηλού κινδύνου, βασισμένη στο ήδη υπάρχων εργαλείο εκτίμησης επιπτώσεων για τα θεμελιώδη δικαιώματα (FRIA) προκειμένου να αξιολογηθούν και να μετριαστούν οι κίνδυνοι διακρίσεων. Ωστόσο, αυτές οι εκτιμήσεις δεν είναι ρητά προσαρμοσμένες για την αντιμετώπιση των διαθεματικών ευπαθειών ή των συστημικών προκαταλήψεων λόγω φύλου που ενσωματώνονται στα δεδομένα και στα συστήματα τεχνητής νοημοσύνης.

Επομένως, αν κάτι γίνεται αντιληπτό από την ανάλυση αυτή είναι, ότι ο Κανονισμός (2024/1689) σχετικά με τη Τεχνητή Νοημοσύνη οφείλει να ενσωματώσει ρητές διατάξεις που να ανταποκρίνονται στις ανάγκες των δύο φύλων. Χωρίς την ενσωμάτωση αυτή αλλά και της διαθεματικότητας, ο νόμος κινδυνεύει να μην προστατεύσει επαρκώς περιθωριοποιημένες ομάδες φύλου, οι οποίες επηρεάζονται δυσανάλογα από τις προκατειλημμένες εφαρμογές της ΤΝ. Ενώ ο νόμος διαθέτει μηχανισμούς για την αναγνώριση και τον μετριασμό ορισμένων ευπαθειών που σχετίζονται με το φύλο, δεν καταφέρνει να προστατέψει επαρκώς την δημιουργία συστημάτων σαν αυτά που αναφέρθηκαν νωρίτερα, πράγμα απαραίτητο για την ολοκληρωμένη αντιμετώπιση των συστημικών και δομικών προκαταλήψεων λόγω φύλου στην ΤΝ.

*Ονομάζομαι Θεοδώρα Τσούτσα, και έχω κάνει το μεταπτυχιακό μου πάνω στα ανθρώπινα δικαιώματα, στο οποίο μεταξύ των άλλων έγραψα την διπλωματική μου σχετικά με τα σύνορα και την τεχνητή νοημοσύνη. Πιο συγκεκριμένα το θέμα ήταν: «Convince the algorithm: How the digitalisation of European Union Borders could be a harmful tool for people on the move and their human rights.» Η έρευνα αυτή με έκανε να ανακαλύψω το ενδιαφέρον που έχω γενικότερα για την συσχέτιση των ανθρωπίνων δικαιωμάτων με την τεχνητή νοημοσύνη και τι κινδύνους μπορεί να εγκυμονεί στο μέλλον.

Διαχείριση Κινδύνου στον Ψηφιακό Κόσμο - Αγγαρεία ή Αναγκαιότητα;

Γράφει o Ιωάννης Ντόκος*

“Τίποτα στη ζωή δεν είναι βέβαιο παρά μόνο ο θάνατος και οι φόροι”, είπε κάποτε ο Benjamin Franklin (ή κάποιος προκάτοχός του). Η φράση όμως θα μπορούσε κάλλιστα να περιλαμβάνει ακόμα μία συνιστώσα, τον κίνδυνο. “Death, taxes and risk”. Στον ψηφιακό κόσμο, οι εκάστοτε κίνδυνοι είναι μία σταθερά που πρέπει μονίμως να λαμβάνουμε υπόψιν, είτε ως πολίτες, χρήστες προϊόντων ή υπηρεσιών, ή ως ειδήμονες στον κλάδο της διαχείρισης κινδύνων. Ας δούμε πώς η σωστή διαχείριση κινδύνου μπορεί να προσφέρει βεβαιότητα και ασφάλεια στον ψηφιακό χώρο.

Τί σημαίνει κίνδυνος, και γιατί χρήζει προσοχής;

Ο ψηφιακός κόσμος αλλάζει γρήγορα, καθημερινά. Η έννοια του κινδύνου, ωστόσο, είναι σχετικά στατική: κάθε σύστημα, κάθε πρόγραμμα, κάθε άνθρωπος που χρησιμοποιεί τεχνολογία δημιουργεί ένα “άνοιγμα”, ένα τρωτό σημείο. Αυτά τα ανοίγματα δεν είναι από μόνα τους επικίνδυνα, αλλά είναι ευάλωτα σε απειλές που μπορούν να τα εκμεταλλευτούν. Σκέψου, για παράδειγμα, ένα ελάττωμα σε ένα υπολογιστικό σύστημα μιας μονάδας επεξεργασίας πυρηνικής ενέργειας, μία ελλιπή διαδικασία πρόσβασης σε ευαίσθητα δεδομένα, ένα κακό “σετάρισμα” ενός διακόπτη δικτύου. Το καμπανάκι κινδύνου ηχεί.

Ο κίνδυνος υπάρχει πριν κάνεις οτιδήποτε, είναι “εγγενής”. Είναι εκεί by default, χωρίς να λαμβάνει υπόψη τυχόν μέτρα προστασίας. Όταν οδηγείς ένα ποδήλατο, η οδήγηση και μόνο ενέχει κίνδυνο. Στον ψηφιακό κόσμο, ο εγγενής κίνδυνος προκύπτει από πράγματα όπως η ανθρώπινη απροσεξία, η πολυπλοκότητα των συστημάτων ή η αξία των δεδομένων που μοιράζεσαι με άλλους. Από μόνος του ο κίνδυνος είναι μια βεβαιότητα, μια σταθερά της ζωής. Αυτό δε σημαίνει ότι τον αγνοούμε.

Ωραία ως εδώ. Το γεγονός ότι περνάω το κατώφλι της πόρτας κάθε πρωί είναι μια επικίνδυνη κατάσταση, θεωρητικά. Τί νόημα έχει οποιαδήποτε δράση αν ο κίνδυνος είναι ούτως ή άλλως εκεί; Η επόμενη φάση είναι να αναγνωρίσεις ποιοι κίνδυνοι χρήζουν προσοχής και δράσης. Εδώ χρειάζεται ψυχρή παρατήρηση και λογική σκέψη. Κάποιοι κίνδυνοι είναι πιο σημαντικοί από άλλους, επομένως πρέπει να περάσουν από το “κόσκινο” της διαχείρισης.

Υπολογισμός του κινδύνου

Στην πιο απλή του μορφή, ο κίνδυνος (ψηφιακός και μη) είναι απλά μια συνάρτηση πιθανότητας και αντίκτυπου. Ο εκάστοτε κίνδυνος επιφέρει (αρνητικές) συνέπειες (αντίκτυπος) με κάποια συχνότητα (πιθανότητα). Έχοντας τη δυνατότητα, με τρόπο ποσοτικό (με τη χρήση ακριβών και εμπεριστατωμένων αριθμών, συνήθως νομισματικών για τον αντίκτυπο και μονάδων ετήσιου ποσοστού εμφάνισης για την πιθανότητα) ή ποιοτικό (με πιο αυθαίρετους υπολογισμούς, συνήθως με χρήση κλίμακας από το 1 ως το 5) να υπολογίσουμε τις μεταβλητές της πιθανότητας και του αντικτύπου, μας φέρνει πιο κοντά στον υπολογισμό του κινδύνου.

Στο παράδειγμα της οδήγησης ποδηλάτου, ένας κίνδυνος είναι η αιφνίδια συνάντησή μου με μία καφέ αρκούδα (και οι δυσάρεστες συνέπειες που θα ακολουθήσουν). Η πιθανότητα να συμβεί αυτό αλλάζει ανάλογα με την περίσταση - εάν οδηγώ το ποδήλατό μου σε κάποια περιοχή του Κορυδαλλού, οι πιθανότητες να συναντήσω την αρκούδα αγγίζουν το μηδέν. Εάν πάλι έχω πάει για ποδηλασία στα βουνά της Πίνδου, η κατάσταση αλλάζει άρδην. Ο αντίκτυπος της συνάντησης με την αρκούδα αλλάζει επίσης. Εάν κουβαλάω σπρέι για αρκούδες ή έχω παρακολουθήσει πολλά βίντεο σχετικά με το πώς να αντιμετωπίσεις μια καφέ αρκούδα (ο υποφαινόμενος έχει παρακολουθήσει ουκ ολίγα τέτοια βίντεο), μπορεί να τη γλιτώσω με μώλωπες και γρατζουνιές (ή ένα σπασμένο ποδήλατο). Εάν πάλι στερούμαι γνώσης και εργαλείων, τα πράγματα δυσκολεύουν.

Εδώ διαφαίνεται και η σημασία των μέτρων προστασίας και η μετάβαση από τον εγγενή στον υπολειμματικό κίνδυνο. Μέσω των μέτρων προστασίας στη διάθεσή μου (σπρέι), μπορώ να χαμηλώσω τον αντίκτυπο της συνάντησης από τον βέβαιο θάνατο, στην εισαγωγή στο νοσοκομείο για ράμματα. Ο υπολειμματικός κίνδυνος είναι ο κίνδυνος που απομένει αφού πάρουμε μέτρα προστασίας κατά αυτού! Τα μέτρα προστασίας είναι αναπόσπαστο κομμάτι της διαχείρισης του κινδύνου.

Τρόποι διαχείρισης κινδύνου

Υπάρχουν τέσσερις ενδεδειγμένοι τρόποι αντιμετώπισης ενός κινδύνου, αφού γίνει αυτός αντιληπτός (και αφού υπολογιστεί ποσοτικά ή ποιοτικά). Οι επιλογές αυτές είναι: αποδοχή, μεταβίβαση, μείωση ή εξάλειψη.

Αποδοχή σημαίνει ότι καταλαβαίνεις τον κίνδυνο και τον κρατάς, όχι παθητικά ή με άγνοια, αλλά με λογική. Κάποιοι κίνδυνοι είναι τόσο μικροί που κοστίζει περισσότερο να τους αντιμετωπίσεις παρά να τους αποδεχτείς. Εάν οδηγώ το ποδήλατό μου στο κέντρο της πόλης, αποδέχομαι την απειροελάχιστη πιθανότητα (0.00001%) να μου επιτεθεί αρκούδα, και απολαμβάνω τη βόλτα μου.

Μεταβίβαση είναι η μετάθεση του κινδύνου σε άλλον (συνήθως μέσω ασφάλειας). Ο κίνδυνος δεν εξαφανίζεται, απλά αλλάζει χέρια. Η ευθύνη παραμένει σε αυτόν που υπόκειται στον κίνδυνο, απλά υπάρχει κάλυψη σε περίπτωση ζημίας λόγω του κινδύνου. Στο σενάριο με την αρκούδα ελπίζω η ασφάλειά μου να καλύπτει τέτοιες επιθέσεις, ή τουλάχιστον η οικογένειά μου να λάβει ένα χρηματικό ποσό (μέσω της ασφάλειας ζωής μου) σε περίπτωση που το σπρέι δε με βοηθήσει.

Μιας και μιλάμε για το σπρέι, αυτό είναι μέθοδος μείωσης του κινδύνου! Μείωση σημαίνει ότι περιορίζεις την πιθανότητα ή τον αντίκτυπο, και πρόκειται για την πιο συνηθισμένη μέθοδο αντιμετώπισης κινδύνων. Εδώ περιλαμβάνεται κάθε μορφή προληπτικής προστασίας. Κάθε μέτρο προστασίας που λαμβάνω στοχεύει στη μείωση του κινδύνου. Εάν έχω πάει για ποδηλασία στα βουνά της Πίνδου με 10 άλλους φίλους, οι πιθανότητες να επιτεθεί η αρκούδα σε εμένα αντί σε έναν από αυτούς μειώνονται ριζικά!.

Εξάλειψη είναι η πιο απόλυτη επιλογή, καθώς απομακρύνεσαι από τον κίνδυνο και την πηγή του. Η εξάλειψη είναι το τελικό ξεκαθάρισμα: η αναγνώριση ότι κάτι δεν επιδέχεται “μπαλώματα”. Υπάρχουν πολλές πεινασμένες αρκούδες στο βουνό που σκοπεύω να επισκεφτώ; Επιλέγω θάλασσα αντί για βουνό και έχω το κεφάλι μου ήσυχο!

Ενώ οι παραπάνω τρόποι αντιμετώπισης κινδύνου είναι όλοι δόκιμοι, υπάρχει μια αντίδραση που δεν είναι θεμιτή - η άγνοια κινδύνου. Το να γνωρίζουμε τον κίνδυνο και να επιλέγουμε συνειδητά να τον αγνοήσουμε θα οδηγήσει αναπόφευκτα σε αρνητικά αποτελέσματα!

Η αντιμετώπιση κινδύνου στον ψηφιακό κόσμο

Κίνδυνοι παρόμοιοι με την τυχαία συνάντηση με την αρκούδα υπάρχουν στον ψηφιακό και διαδικτυακό χώρο, μόνο που αντί για πεινασμένα τετράποδα, συναντούμε χάκερς, κακοστημένες πλατφόρμες, χρήση τεχνητής νοημοσύνης που προσβάλλει τα ανθρώπινα δικαιώματα και ελαττωματικούς εξοπλισμούς. Και με την ίδια λογική όπως την εκδρομή μας στο δάσος, οι κίνδυνοι αυτοί χρήζουν ειδικής μεταχείρισης, λαμβάνοντας υπόψη τις παρακάτω βασικές αρχές:

- Η διαχείριση κινδύνου δεν είναι μεμονωμένο συμβάν, αλλά κύκλος. Εντοπίζεις, αξιολογείς, ενεργείς, επανεξετάζεις τακτικά. Ο ψηφιακός κόσμος μεταβάλλεται συνεχώς, πράγμα που σημαίνει ότι η εικόνα του κινδύνου μεταβάλλεται εξίσου. Ό,τι ήταν ασφαλές το πρωί μπορεί να είναι τρωτό το βράδυ. Η τεχνολογία δεν περιμένει κανέναν - και οι σχετικοί κίνδυνοι πρέπει συνεχώς να καταγράφονται και να αντιμετωπίζονται.

- Η ολιστική αντιμετώπιση κινδύνων είναι κρίσιμη. Ένα κενό είναι αρκετό να προκαλέσει ριζικές βλάβες σε πολίτες, χρήστες, επιχειρήσεις. Η μερική προστασία δημιουργεί μια ψευδή αίσθηση ασφάλειας. Στον ψηφιακό χώρο, το αδύναμο σημείο συχνά δεν είναι το πιο εμφανές. Μπορεί να είναι το ξεχασμένο αρχείο, ο ανεπαρκής κωδικός, ο εξωτερικός συνεργάτης που χρησιμοποιεί μια εύθραυστη εφαρμογή. Απαιτείται επομένως συνολική θεώρηση.

- Χρειάζεται επίσης κατανόηση ότι ο κίνδυνος δεν είναι μόνο τεχνικός, αλλά και οργανωτικός, ανθρώπινος, ή διαδικαστικός. Στην πράξη, οι περισσότερες ζημιές προκύπτουν από λάθη, παραλείψεις, ή ασυνεννοησία. Η τεχνολογία απλώς οξύνει τις συνέπειες. Επομένως είναι απαραίτητο να τον αντιμετωπίζουμε από πολλές διαφορετικές πλευρές.

- Η επίγνωση και εκπαίδευση σε θέματα προστασίας πληροφοριών και δεδομένων είναι κλειδί στη μείωση κινδύνων. Όσο κι αν οργανωθείς, πάντα θα υπάρχει κάποιος να γράψει τους κωδικούς του σε κοινή θέα, να ανοίξει το λάθος αρχείο, να πατήσει κατά λάθος «διαγραφή». Το ανθρώπινο στοιχείο δεν εξαλείφεται.

- Πάντα η πρόληψη είναι φθηνότερη από την αποκατάσταση. Για τον απλό χρήστη, η διαχείριση κινδύνων ίσως μοιάζει με αγγαρεία, η πραγματικότητα όμως είναι ότι ο κόσμος της τεχνολογίας έχει μεγαλώσει τόσο, που η άγνοια κινδύνου κοστίζει. Όπως κανείς δεν περιμένει να βάλει συναγερμό αφού γίνει διάρρηξη, έτσι και η διαχείριση κινδύνου λειτουργεί καλύτερα πριν συμβεί το κακό.

Η ουσία της διαχείρισης κινδύνου είναι η στοχευμένη καθαρότητα: παρόλο που η απόλυτη ασφάλεια δεν είναι εφικτή, επιδιώκουμε την σταθερότητα προσπαθώντας να αποφύγουμε τα σημαντικά λάθη. Όταν καταλάβεις αυτό, η διαχείριση κινδύνου παύει να είναι βάρος. Γίνεται οργανωμένη και συντονισμένη προσπάθεια, και μετά συνήθεια. Ένα είδος νοητικού τεστ όπου ρωτάς: “Τι μπορεί να πάει στραβά; Πόσο με νοιάζει; Τι κάνω για αυτό;”. Όχι ως άσκηση φόβου, αλλά ως άσκηση καθαρού συλλογισμού και προστασίας. Ο κίνδυνος πάντα θα υπάρχει. Η διαχείρισή του είναι συνειδητή επιλογή, και η επίγνωσή του εργαλείο.

* Ο Ιωάννης Ντόκος είναι ειδικός διαχείρισης κινδύνου τεχνολογιών πληροφορίας (IT), προστασίας πληροφοριών και διαχείρισης κινδύνου τρίτων μερών, ενώ έχει γνώσεις στην προστασία προσωπικών δεδομένων. Ειδικεύεται στον ISO27001, NIST, NIS2 και τον Γενικό Κανονισμό Προστασίας Δεδομένων (ΓΚΠΔ). Στον ελεύθερό του χρόνο προσφέρει συμβουλές σταδιοδρομίας σε θέματα διακυβέρνησης πληροφορικής, κινδύνου και συμμόρφωσης μέσω του καναλιού του στο YouTube.

Όταν η εικόνα ψεύδεται: Η πρόκληση των deepfakes

Γράφει η Βασιλική Γκάνη*

Ζούμε σε μία εποχή που χαρακτηρίζεται από τον εκσυγχρονισμό και την μετάβαση στον ψηφιακό μετασχηματισμό, με την τεχνολογία να διακατέχει έναν πρωταγωνιστικό ρόλο στην καθημερινότητα μας. Παρά τα σημαντικά οφέλη αυτής, δεν μπορούν να παραβλεφθούν οι πολυάριθμες και εξίσου σπουδαίες προκλήσεις που προκύπτουν από την χρήση της, ιδίως όσον αφορά την ασφάλεια και την προστασία προσωπικών δεδομένων. Μία λοιπόν από τις σπουδαιότερες προκλήσεις της ψηφιακής εποχής συνιστά η εμφάνιση νέων μορφών κακοποίησης, μεταξύ των οποίων συγκαταλέγεται και το φαινόμενο της «εκδικητικής πορνογραφίας», το οποίο συχνά συνδυάζεται με την χρήση προηγμένων μεθόδων τεχνολογίας για τη διάδοση και απόκρυψη του προσβλητικού υλικού.

Μία σύντομη ιστορική αναδρομή

Κάνοντας μια σύντομη αναδρομή στην δεκαετία του ‘90, με την άνοδο του διαδικτύου και την σημαντική εισβολή του στην καθημερινότητα μας, δόθηκε στους χρήστες του μία μεγάλη και πρωτόγνωρη ελευθερία έκφρασης και διαμοιρασμού δεδομένων, συνοδευόμενη παράλληλα από νέες μορφές διαδικτυακής (online) κακοποίησης, με το φαινόμενο της εκδικητικής πορνογραφίας να αποτελεί ένα από τα σημαντικότερα παραδείγματα αυτών. Σημαντικό σημείο καμπής στην ιστορία της εκδικητικής πορνογραφίας υπήρξε η υπόθεση του Hunter Moore και της πλατφόρμας «IsAnyoneUp.com». Η συγκεκριμένη ιστοσελίδα, ιδρυόμενη από τον Hunter Moore το 2010, προκάλεσε έντονη κοινωνική κατακραυγή και οδήγησε σε νομικές αντιπαραθέσεις, καθώς αποτέλεσε την πρώτη αναγνωρισμένη πλατφόρμα εκδικητικής πορνογραφίας σε διεθνές επίπεδο. Η πλατφόρμα IsAnyoneUp.com φιλοξενούσε φωτογραφίες γυναικών και ανδρών δίχως τη συγκατάθεση τους, συχνά συνοδευόμενες από τα προφίλ τους στα μέσα κοινωνικής δικτύωσης και από προσβλητικά σχόλια. Παρά τις συνεχείς εκκλήσεις για διαγραφή περιεχομένου, ο Moore αρνούνταν κατηγορηματικά να προβεί σε αυτήν την ενέργεια, προωθώντας μάλιστα τις διαμαρτυρίες των θυμάτων για δική του προβολή. Η σύλληψη του Moore έλαβε τελικά χώρα το 2014, με την υπόθεση να στιγματίζει την κοινωνία και να ανοίγει την δίοδο για την ανέλειξη των σοβαρών ελλείψεων νομικής προστασίας για τα θύματα, επιβεβαιώνοντας την ανάγκη να ενισχυθεί το υπάρχον ρυθμιστικό πλαίσιο, αλλά και να αλλάξει η κοινωνία την στάση της απέναντι στη διαδικτυακή παρενόχληση.

Ξαναδιαβάζοντας τον όρο «Εκδικητική πορνογραφία»

Με τον όρο «εκδικητική πορνογραφία» αναφερόμαστε στην δημοσίευση ή απειλή δημοσίευσης ευαίσθητου οπτικοακουστικού υλικού, δίχως τη συναίνεση των απεικονιζόμενων ατόμων, με σκοπό τη βλάβη, την εκδίκηση ή τον εκφοβισμό. Το διαδίκτυο συμβάλλει στην γρήγορη διακίνηση αυτού του υλικού, το οποίο μπορεί να δημιουργείται κατά τη διάρκεια προσωπικών σχέσεων ή και όχι, προκαλώντας σοβαρές συνέπειες για τα θύματα. Σύμφωνα με το Ευρωπαικό Ινστιτούτο για την Ισότητα των Φύλων, ως «εκδικητική πορνογραφία» ορίζεται η ανάρτηση ή διανομή φωτογραφιών και βίντεο σεξουαλικού περιεχομένου χωρίς τη συναίνεση του απεικονιζόμενου ατόμου. Παρά την ευρεία χρήση του όρου «εκδικητική πορνογραφία» τόσο από την κοινωνία, όσο και από τη νομοθεσία – συμπεριλαμβανομένου του Έλληνα νομοθέτη-, έχει δεχθεί έντονη κριτική, καθώς δεν αντανακλά πλήρως τη φύση και την ουσία του προβλήματος.

Κατ’ αρχάς, ο όρος της «εκδικητικής πορνογραφίας» επικεντρώνεται κυρίως στα κίνητρα του δράστη αυτά καθ’ αυτά, τα οποία συνδέονται με την «εκδίκηση», και όχι στην ουσία της εγκληματικής συμπεριφοράς, δηλαδή την έλλειψη συναίνεσης του θύματος, περιορίζοντας έτσι το φαινόμενο στις περιπτώσεις όπου υφίσταται μία προσωπική σχέση μεταξύ δράστη και θύματος. Έτσι, παραβλέπονται άλλες εξίσου σοβαρές περιπτώσεις, όπου το υλικό διανέμεται με σκοπό τον εκβιασμό, το οικονομικό όφελος ή ακόμα και την απλή διαπόμπευση του θύματος.

Επιπλέον, η χρήση της λέξης «εκδικητική» στον όρο αυτόν ενέχει τον κίνδυνο να εννοηθεί ότι έχει προηγηθεί εκ μέρους του θύματος κάποια πράξη που προκάλεσε και συνάμα «δικαιολογεί» την αντίδραση και εχθρική συμπεριφορά του δράστη. Αυτή η γλωσσική επιλογή μετατοπίζει την εστίαση από την εγκληματική συμπεριφορά του δράστη στο ίδιο το θύμα, δημιουργώντας ένα πλαίσιο έμμεσης ενοχοποίησης του.

Περαιτέρω, η λέξη «πορνογραφία» στην συγκεκριμένη περίπτωση συνδέει μια κακοποιητική πράξη (πράξη βίας) με τη συναινετική σεξουαλική έκφραση ή εργασία στον χώρο της πορνογραφίας, αναπαράγοντας στερεότυπα εις βάρος των ατόμων που εργάζονται στον χώρο της σεξεργασίας και συσκοτίζοντας τη σαφή διάκριση ανάμεσα στο «συναινετικό» και το «κακοποιητικό» περιεχόμενο.

Οι ανωτέρω λόγοι έχουν οδηγήσει στο να προτείνεται ευρέως η χρήση του όρου «μη συναινετική πορνογραφία», ως ακριβέστερη και ουσιαστικότερη περιγραφή του φαινομένου, εστιάζοντας στην απουσία συναίνεσης τόσο κατά τη λήψη όσο και κατά τη διανομή του υλικού. Επιπλέον, ο όρος αυτός συνάδει και με την ορολογία της ΕΕ, καθώς στην Oδηγία 2024/1385 για την καταπολέμηση της βίας κατά των γυναικών και συγκεκριμένα στο άρθρο 5, γίνεται ρητή αναφορά σε "Μη συναινετική κοινοχρησία υλικού προσωπικής φύσης".

Σήμερα η εκδικητική πορνογραφία ξεπερνάει την απλή διανομή περιεχομένου χωρίς την συναίνεση του απεικονιζόμενου θύματος και συχνά μπορεί να περιλαμβάνει μέχρι και την δημιουργία τροποποιημένων ή ψεύτικων εικόνων και βίντεο μέσω της χρήσης τεχνολογιών, όπως η Τεχνητή Νοημοσύνη και η τεχνολογία των Deepfakes. Με τις νέες αυτές μεθόδους οι δράστες έχουν την δυνατότητα να ενσωματώνουν πρόσωπα σε εικόνες πορνογραφικού υλικού, προσβάλλοντας έτσι και μάλιστα σε μεγαλύτερο βαθμό, όχι μόνο την ιδιωτικότητα, αλλά και την αξιοπρέπεια των θυμάτων.

Τι είναι όμως κατα ακριβολογία το φαινόμενο των «Deepfakes»;

Τα «deepfakes» μπορούν εν συντομία να χαρακτηριστούν ως μια σημαντική απειλή που μετατρέπει τους ανθρώπους σε θύματα εκφοβιστικών, εκβιαστικών και απειλητικών μηνυμάτων. Ο όρος προέρχεται από τα συνθετικά των λέξεων «deep = βαθιά», ο οποίος παραπέμπει στην τεχνολογία της «βαθιάς μάθησης», και της λέξης «fake» που σημαίνει ψεύτικο. Με τον όρο λοιπόν αυτόν αναφερόμαστε σε μία ψεύτικη – παραποιημένη εικόνα ή βίντεο, η οποία εικόνα ή το βίντεο δεν ανταποκρίνονται σε καμία πραγματικότητα.

Προσπαθείστε να φανταστείτε ότι ενώ σκρολάρετε στα social media αντικρίζετε ξαφνικά ένα βίντεο σεξουαλικού περιεχομένου, το οποίο απεικονίζει εσάς, σε μια ιδιωτική στιγμή. Για την ακρίβεια, απεικονίζεται το πρόσωπο σας, αλλά όχι το σώμα σας. Εσείς ως άτομο, ή το περιβάλλον, μπορεί να είναι υπαρκτά, αλλά δεν ειναι αληθινά. Εκείνη την στιγμή αντιλαμβάνεστε ότι έχετε πέσει θύμα μιας νέας μορφής εκδικητικής πορνογραφίας, βασιζόμενη στην τεχνολογία των Deepfake. Η τεχνολογία deepfake λοιπόν, συνιστά μία προηγμένη μορφή Τεχνητής Νοημοσύνης, η οποία χρησιμοποιεί αλγόριθμους βαθιάς μάθησης ώστε να αναλύει εικόνες και βίντεο και να προσθέτει, δια μέσου επεξεργασίας, πρόσωπα άλλων σε ξένα σώματα. Εργαλεία όπως το DeepNude, έχουν δημιουργηθεί για την αφαίρεση της ενδυμασίας από εικόνες, με το ποσοστο των θυμάτων deepfake να αποτελείται κατά 99% από γυναίκες.

Δεδομένου ότι η πορνογραφία των Deepfake είναι αποτέλεσμα αλγορίθμων, τα θύματα αυτής είναι κατά βάση δημόσια πρόσωπα, όπως ηθοποιοί και μουσικοί, καθώς η ευρεία διαθεσιμότητα εικόνων τους διευκολύνει την παραγωγή πλαστών υλικών. Παράλληλα, τα θύματα που γίνονται στόχοι αυτής της τεχνολογίας αντιμετωπίζουν σοβαρές συνέπειες, λόγω της δυσκολίας που αντιμετωπίζουν να αποδείξουν την πλαστότητα του υλικού, παραμένοντας έτσι εκτεθειμένα στη διαπόμπευση και την κοινωνική απομόνωση και αναδεικνύοντας τις καταστροφικές συνέπειες αυτής της μορφής διαδικτυακής κακοποίησης.

Τα κίνητρα πίσω από τη δημιουργία τέτοιων βίντεο μπορεί να ποικίλλουν. Συχνά τα άτομα και φερόμενοι ως δράστες οδηγούνται στην τέλεση τέτοιων πράξεων εκμεταλλευόμενοι την ευαλώτητα που διακρίνει τα εκάστοτε θύματα. Δεν αποκλείεται τα κίνητρα να είναι καθαρά οικονομικά: ζητώντας χρηματικό αντάλλαγμα απειλούν τα θύματα με την δημοσίευση του υλικού, ενώ μπορεί και να προχωρήσουν στην πώληση του με το ανάλογο αντίτιμο. Ανεξαρτήτως κινήτρου, τα θύματα εκτίθενται σε εξαιρετικά σοβαρές συνέπειες, όπως η ψυχολογική πίεση, ο κοινωνικό στιγματισμός, ή ακόμα και επερχόμενη επαγγελματική ζημία.

Η στάση των πλατφορμών κοινωνικής δικτύωσης: Μέτρα και αδυναμίες

Σε μια προσπάθεια διασφάλισης της προστασίας των ατόμων, οι πλατφόρμες κοινωνικής δικτύωσης και οι ιστότοποι ενηλίκων έχουν αρχίσει να θέτουν σε εφαρμογή ποικίλα μέτρα πρόληψης και αντιμετώπισης των σχετικών απειλών, δημιουργώντας κάποια εργαλεία προστασίας των χρηστών. Ενδεικτικά μπορούμε να αναφέρουμε ως παράδειγμα πλατφόρμες όπως το Facebook (Meta), το OnlyFans, και το Pornhub, οι οποίες διαθέτουν ως εργαλείο το λεγόμενο Take It Down, το οποίο δίνει την δυνατότητα στους χρήστες να προβούν στην αναφορά πλαστού πορνογραφικού περιεχομένου ανηλίκων. Μέσω αυτής της πρωτοβουλίας, το υλικό μπορεί τελικά να αφαιρεθεί από τις εκάστοτε πλατφόρμες. Παράλληλα, έχει δημιουργηθεί για τους ενήλικες το stopNCII.org, το οποίο εξυπηρετεί τον ίδιο σκοπό: την αποτροπή της μη συναινετικής διακίνησης προσωπικού περιεχομένου.

Που καταλήγουμε σήμερα;

Εάν και τα εργαλεία αυτά προσφέρουν μια πολύτιμη άμυνα, η τεχνολογία των deepfakes συνεχίζει να αποτελεί έναν ισχυρό μηχανισμό απειλής. Η ύπαρξη αυτής της νεάς τεχνολογίας χρήζει συνεχούς επαγρύπνησης και λήψης προληπτικών μέτρων, καθώς όλοι μπορούν δυνητικά να βρεθούν αντιμέτωποι με το φαινόμενο αυτό. Στην Ελλάδα, παρά το γεγονός ότι ο Ποινικός Κώδικας δύναται να καλύψει με το άρθρο 346 για την εκδικητική πορνογραφία κάποιες περιπτώσεις χρήσης deepfakes, εξακολουθούν να υφίστανται σημαντικά νομοθετικά κενά. Η ραγδαία εξάπλωση της τεχνολογίας και οι νέες μορφές παραβίασης προσωπικών δεδομένων καθιστούν εμφανή την ανάγκη για πιο ολοκληρωμένα νομικά πλαίσια, σε συνδυασμό με ευαισθητοποίηση του κοινού, ενώ παράλληλα αναδεικνύει την αναγκαιότητα συνδυασμένης δράσης των εκάστοτε εθνικών νομοθετών και κυβερνήσεων, αλλά και της κοινωνίας εν συνόλω. Οι καταγεγραμμένες περιπτώσεις συνιστούν μία υπενθύμιση του αντικτύπου της τεχνολογικής προόδου στη ζωή μας και της ανάγκης για ισχυρούς μηχανισμούς λογοδοσίας και υποστήριξης. Αυτό που απαιτείται μεταξύ άλλων, είναι η αποτελεσματική συνεργασία της κοινωνίας, των νομοθετών και των πλατφορμών ώστε να δημιουργήσουν εν τοις πράγμασι ένα ασφαλέστερο ψηφιακό περιβάλλον.

*Ο Βασιλική Γκάνη είναι δικηγόρος στην Αθήνα, ενώ παράλληλα παρακολουθεί το μεταπτυχιακό πρόγραμμα σπουδών (MSc) με τίτλο «Δίκαιο και Τεχνολογίες Πληροφορικής και Επικοινωνιών» του Πανεπιστημίου Πειραιώς, το οποίο μεταξύ άλλων εμβαθύνει στο Δίκαιο Προσωπικών Δεδομένων, την Τεχνητή Νοημοσύνη και το Κυβερνοέγκλημα, αναλαμβάνοντας την εκπόνηση διπλωματικής εργασία με θέμα «Συναισθηματική εξάρτηση και εθισμός στη χρήση μεγάλων μοντέλων ΤΝ: κίνδυνοι και νομική/ηθική αποτίμηση».

Ο Προτεινόμενος Κανονισμός για την Πρόληψη και Καταπολέμηση της Σεξουαλικής Κακοποίησης Παιδιών: Νομικές Προκλήσεις και Δημοκρατικά Διακυβεύματα

Γράφει o Στέργιος Κωνσταντίνου*

1. Εισαγωγή

Η Ευρωπαϊκή Επιτροπή, στις 11 Μαΐου 2022, παρουσίασε την πρόταση Κανονισμού για την πρόληψη και καταπολέμηση της σεξουαλικής κακοποίησης παιδιών (Regulation to Prevent and Combat Child Sexual Abuse - CSA Regulation), με αριθμό αναφοράς 2022/0155(COD). Η πρόταση αποσκοπεί στη δημιουργία ενός υποχρεωτικού ενωσιακού πλαισίου για την ανίχνευση, αναφορά και αφαίρεση υλικού σεξουαλικής κακοποίησης παιδιών (CSAM) από διαδικτυακές υπηρεσίες επικοινωνίας.

Η ανάγκη προστασίας των παιδιών είναι αυτονόητη και θεμιτή. Ωστόσο, η προτεινόμενη λύση εγείρει σοβαρά νομικά και τεχνικά ζητήματα, που σχετίζονται με τον σεβασμό των θεμελιωδών δικαιωμάτων, την κυβερνοασφάλεια και τη νομολογιακή παράδοση της Ευρωπαϊκής Ένωσης.

2. Ιστορικό -Τρέχουσα Νομοθετική Κατάσταση

Η πορεία προς τον προτεινόμενο Κανονισμό για την πρόληψη και καταπολέμηση της σεξουαλικής κακοποίησης παιδιών ξεκίνησε με τη Στρατηγική της ΕΕ (2020-2025), που έθεσε τα θεμέλια για μόνιμο νομοθετικό πλαίσιο. Ακολούθησε το μεταβατικό καθεστώς της «προσωρινής παρέκκλισης» (Chat Control 1.0) [1], η οποία επιτρέπει μέχρι το 2026 στους παρόχους να συνεχίσουν εθελοντικές πρακτικές ανίχνευσης.

Στις 11 Μαΐου 2022, η Επιτροπή παρουσίασε την κύρια πρόταση κανονισμού (2022/0155 COD), εισάγοντας την υποχρέωση εντοπισμού και αναφοράς CSAM και grooming. Η πρόταση προκάλεσε έντονες αντιδράσεις: ο Ευρωπαϊος Επόπτης για την Προστασία Δεδομένων (εφεξής «EDPS» ή «ΕΕΠΔ») και το Ευρωπαϊκό Συμβούλιο Προστασίας Δεδομένων (εφεξής «ΕΣΠΔ» ή «EDPB») προειδοποίησαν για παραβίαση θεμελιωδών δικαιωμάτων, ενώ δημοσιογραφικές έρευνες και παρεμβάσεις οργανώσεων πολιτών ανέδειξαν ζητήματα διαφάνειας και συγκρούσεων συμφερόντων [2].

Το Ευρωπαϊκό Κοινοβούλιο υιοθέτησε τον Νοέμβριο 2023 τη θέση του [3], εισάγοντας κρίσιμες τροποποιήσεις: εξαίρεση της end-to-end κρυπτογράφησης, περιορισμό των εντολών ανίχνευσης (εξηγείται κατωτέρω) σε περιπτώσεις συγκεκριμένης υποψίας και ενίσχυση δικλείδων ασφαλείας. Αντίθετα, στο Συμβούλιο της Ε.Ε., οι διαδοχικές προεδρίες (Βέλγιο, Ουγγαρία, Πολωνία) απέτυχαν να εξασφαλίσουν συναίνεση, καθώς ισχυρή «μειοψηφία αποκλεισμού» κρατών-μελών (Γερμανία, Λουξεμβούργο, Αυστρία, Ολλανδία κ.ά.) αντιτάχθηκε στη γενικευμένη σάρωση. Η Δανική Προεδρία (2025) επιχειρεί εκ νέου συμβιβασμό, με ψηφοφορία να αναμένεται τον Οκτώβριο 2025.

Παράλληλα, εξελίξεις όπως η προτεινόμενη αναθεώρηση της Οδηγίας 2011/93/ΕΕ και νομολογιακές κρίσεις (π.χ. του ΕΔΔΑ το 2024, που απέρριψε την υποχρέωση υποβάθμισης της κρυπτογράφησης) διαμορφώνουν το περιβάλλον της συζήτησης. Η Ελλάδα παραμένει επισήμως αναποφάσιστη, γεγονός που αναδεικνύει την ανάγκη διαφάνειας και δημόσιας λογοδοσίας.

3. Εντολές ανίχνευσης (Detection Orders) – Τι είναι και ποια η διαδικασία

3.1. Τι είναι η εντολή ανίχνευσης;

Η έκδοση εντολών ανίχνευσης αποτελεί το πλέον αμφιλεγόμενο στοιχείο του προτεινόμενου κανονισμού. Συγκεκριμένα, αποτελεί το νομικό εργαλείο βάσει του οποίου οι αρμόδιες αρχές μπορούν να υποχρεώσουν έναν πάροχο υπηρεσιών επικοινωνίας να εφαρμόσει τεχνολογικά μέτρα.

3.2. Ποια θα είναι η διαδικασία έκδοσής μιας εντολής ανίχνευσης;

- Αίτημα αρχής: Η αρμόδια εθνική αρχή (δικαστική ή ανεξάρτητη διοικητική αρχή) διαπιστώνει ότι ένας πάροχος ενέχει σοβαρό κίνδυνο να χρησιμοποιείται για διάδοση CSAM και ότι τα γενικά μέτρα συμμόρφωσης δεν επαρκούν.

- Έκδοση εντολής: Η εντολή ανίχνευσης καθορίζει το εύρος (τύπος περιεχομένου: γνωστό CSAM, νέο CSAM ή grooming [4]), τη διάρκεια (περιορισμένη χρονικά), και τα μέτρα που πρέπει να ληφθούν.

- Εφαρμογή από τον πάροχο: Ο πάροχος υποχρεούται να εγκαταστήσει τα σχετικά εργαλεία σάρωσης, τα οποία ενδέχεται να λειτουργούν ακόμη και σε end-to-end κρυπτογραφημένες υπηρεσίες μέσω τεχνολογιών όπως το client-side scanning.

- Αναφορά: Ο πάροχος πρέπει να αναφέρει στις αρχές τυχόν ευρήματα. Εν προκειμένω ωστόσο δεν υπάρχει σαφές πλαίσιο με τις υποχρεώσεις ενεργειών των παρόχων όταν δεν θα υπάρχουν ευρήματα

- Έλεγχος & εποπτεία: Θεωρητικά η εντολή υπόκειται σε δικαστικό ή διοικητικό έλεγχο για να διασφαλίζεται η νομιμότητα και η αναλογικότητα.

3.3. Περιορισμοί

Περιορισμοί στην διαδικασία, πολλοί εκ των οποίων τέθηκαν από το Ευρωπαϊκό Κοινοβούλιο, περιλαμβάνουν:

Αρχή της Εσχάτης Εκδοχής: Σύμφωνα με την Ευρωπαϊκή Επιτροπή, η ανίχνευση επιβάλλεται ως μέτρο έσχατης ανάγκης στους παρόχους υπηρεσιών. Μια εντολή ανίχνευσης θα επιβάλλεται μόνο αφού διαπιστωθεί ότι η αξιολόγηση κινδύνων και τα μέτρα μετριασμού του παρόχου υπηρεσιών δεν επαρκούν για την προστασία των θεμελιωδών δικαιωμάτων των παιδιών [5].

Στοχευμένη Εφαρμογή: Η θέση του Ευρωπαϊκού Κοινοβουλίου προβλέπει ότι οι εντολές ανίχνευσης θα χρησιμοποιούνται μόνο εάν υπάρχει εύλογη υποψία ότι μεμονωμένοι χρήστες ή ομάδες συνδέονται με υλικό σεξουαλικής κακοποίησης παιδιών. Τα εντάλματα θα είναι χρονικά περιορισμένα, με τις κρυπτογραφημένες επικοινωνίες end-to-end και τα κείμενα μηνύματα να εξαιρούνται από το πεδίο εφαρμογής τους [6].

Παράνομο υλικό: Σύμφωνα με την Ευρωπαϊκή Επιτροπή, η ανίχνευση θεωρητικά θα αφορά σαφώς παράνομο περιεχόμενο, ήτοι υλικό σεξουαλικής κακοποίησης παιδιών. Η διάκριση μεταξύ γνωστού και νέου υλικού σεξουαλικής κακοποίησης παιδιών (CSAM) είναι κρίσιμη για τη νομική αξιολόγηση, καθώς η ανίχνευση νέου υλικού συνεπάγεται σημαντικά υψηλότερους κινδύνους για τα θεμελιώδη δικαιώματα λόγω των υψηλών ποσοστών λανθασμένων αποτελεσμάτων. Παράλληλα, η επισήμανση πιθανών συνομιλιών με σκοπό την παιδική σεξουαλική κακοποίηση θα βασίζεται σε ταξινομητές τεχνητής νοημοσύνης που έχουν εκπαιδευτεί σε επιβεβαιωμένες περιπτώσεις παιδικής σεξουαλικής κακοποίησης. Εντούτοις, δεν παρέχεται καμία πληροφορία ως προς τα μέτρα για την διασφάλιση των θεμελιωδών δικαιωμάτων των χρηστών

Χρονικός Περιορισμός: Σύμφωνα με την Ευρωπαϊκή Επιτροπή, οι εντολές ανίχνευσης θα είναι χρονικά περιορισμένα και θα υπόκεινται σε επανεξετάσεις. Αυτή η διαδικαστική εγγύηση αποσκοπεί στη διασφάλιση ότι τα μέτρα παραμένουν αναλογικά και αναγκαία καθ' όλη τη διάρκεια της εφαρμογής τους.

3.4. Εποπτική Αρχή

Σύμφωνα με την Ευρωπαϊκή Επιτροπή, το προτεινόμενο «Κέντρο για την Πρόληψη και Καταπολέμηση της Σεξουαλικής Κακοποίησης Παιδιών» της Ε.Ε. θα διαδραματίσει κεντρικό ρόλο στη διαδικασία καθώς θα συνεργάζεται με αντίστοιχα κέντρα όπως των Η.Π.Α., του Καναδά, της Αυστραλίας, θα υποστηρίζει τον ιδιωτικό τομέα, παρέχοντάς του βάση δεδομένων που περιλαμβάνει δείκτες για τον εντοπισμό της σεξουαλικής κακοποίησης παιδιών στο διαδίκτυο. Ωστόσο, δεν παρέχεται καμία πληροφορία ως προς την συνεργασία του Κέντρου αυτού με τις Αρχές Προστασίας Δεδομένων των κρατών – μελών καθώς και τις εποπτικές αρχές που έχουν οριστεί για την διασφάλιση των θεμελιωδών δικαιωμάτων από τα μοντέλα AI στα κράτη μέλη, θέτοντας ζήτημα θεσμικής ισορροπίας και ελέγχου..

4. Τεχνικό σκέλος - Ανεπάρκειες και Κίνδυνοι Ασφαλείας

4.1. Υπονόμευση της Κρυπτογράφησης

Η ανίχνευση περιεχομένου σε υπηρεσίες με end-to-end κρυπτογράφηση προϋποθέτει την εφαρμογή τεχνολογιών "client-side scanning". Αυτό δημιουργεί συστημικές τρωτότητες ασφαλείας που μπορούν να αξιοποιηθούν από εγκληματικές οργανώσεις ή εχθρικούς παράγοντες.

4.2. Τι είναι το Client-Side Scanning

Το client-side scanning (CSS) είναι η τεχνολογική μέθοδος με την οποία επιδιώκεται η υλοποίηση των εντολών ανίχνευσης σε πλατφόρμες με end-to-end κρυπτογράφηση.

Αντί η σάρωση να γίνεται στον διακομιστή, πραγματοποιείται στη συσκευή του χρήστη (π.χ. κινητό, υπολογιστής), πριν ή κατά την αποστολή ενός μηνύματος ή αρχείου. Η συσκευή συγκρίνει το περιεχόμενο με βάσεις δεδομένων «ψηφιακών αποτυπωμάτων» γνωστού CSAM. Αν υπάρξει ταυτοποίηση, αποστέλλεται ειδοποίηση στις αρχές. Στην πράξη, το CSS παρακάμπτει την κρυπτογράφηση, αφού η ανίχνευση γίνεται πριν αυτή ενεργοποιηθεί.

5. Νομική Βάση και Διαδικαστικά Ζητήματα

5.1. Νομική Βάση

Η πρόταση στηρίζεται στο Άρθρο 114 ΣΛΕΕ (εσωτερική αγορά), λειτουργώντας ως lex specialis έναντι του Digital Services Act (DSA), γεγονός που επηρεάζει το σύνολο της ευρωπαϊκής ψηφιακής νομοθεσίας. Ωστόσο, πρόκειται για νομική βάση που παραδοσιακά χρησιμοποιείται για ζητήματα αγοράς, όχι για τόσο παρεμβατικές ρυθμίσεις που επηρεάζουν θεμελιώδη δικαιώματα.

5.2. Παραβίαση Θεμελιωδών Δικαιωμάτων

5.2.1. Παραβίαση των Άρθρων 7 και 8 του ΧΘΔΕΕ

Η πρόταση εγείρει σοβαρά ερωτήματα ως προς τη συμβατότητά της με τα Άρθρα 7 (Σεβασμός της ιδιωτικής και οικογενειακής ζωής) και 8 (προστασία δεδομένων προσωπικού χαρακτήρα) του Χάρτη Θεμελιωδών Δικαιωμάτων της Ευρωπαϊκής Ένωσης (εφεξής «ΧΘΔΕΕ»). Ο Ευρωπαίος Επόπτης Προστασίας Δεδομένων (EDPS) και το Ευρωπαϊκό Συμβούλιο Προστασίας Δεδομένων (EDPB), στην κοινή τους γνώμη 04/2022, κατέληξαν ότι η πρόταση θα μπορούσε να καταστεί η βάση για de facto γενικευμένη και διακριτική σάρωση του περιεχομένου σχεδόν όλων των τύπων ηλεκτρονικών ιδιωτικών επικοινωνιών των χρηστών των εφαρμογών [7].

5.2.2. Νομολογιακό Πλαίσιο του Δικαστηρίου της Ευρωπαϊκής Ένωσης

Το Δικαστήριο της Ευρωπαϊκής Ένωσης (εφεξής «ΔΕΕ») έχει καθιερώσει σταθερή νομολογία κατά της γενικευμένης επιτήρησης. Στις υποθέσεις Digital Rights Ireland [8] (C-293/12), Tele2 Sverige (C-203/15) και La Quadrature du Net (C-511/18, C-512/18, C-520/18), το ΔΕΕ αποφάνθηκε ότι το ενωσιακό δίκαιο αποκλείει εθνικά νομοθετικά μέτρα που προβλέπουν, ως προληπτικό μέτρο, τη γενική και διακριτική διατήρηση δεδομένων κίνησης και τοποθεσίας σχετικά με ηλεκτρονικές επικοινωνίες, για σκοπούς καταπολέμησης σοβαρού εγκλήματος [9].

5.2.3. Το Κριτήριο του Άρθρου 52(1) του Χάρτη

Πέραν της συγκεκριμένης νομολογίας περί γενικευμένης επιτήρησης, η πρόταση αντιμετωπίζει θεμελιώδες πρόβλημα σχετικά με τον έλεγχο αναλογικότητας που προβλέπει το Άρθρο 52(1) του Χάρτη, το οποίο απαιτεί κάθε περιορισμός των θεμελιωδών δικαιωμάτων να προβλέπεται από τον νόμο, να σέβεται την ουσία αυτών των δικαιωμάτων, και υπό την αρχή της αναλογικότητας, να επιβάλλεται μόνο εάν είναι αναγκαίος και ανταποκρίνεται πραγματικά σε στόχους γενικού συμφέροντος.

Η διαδικασία των εντολών ανίχνευσης, ακόμη και με τις προτεινόμενες εγγυήσεις, αδυνατεί να περάσει τον τριπλό έλεγχο της νομιμότητας, αναγκαιότητας και αναλογικότητας stricto sensu που απαιτεί το Άρθρο 52(1).

5.2.4. Παραβίαση του Άρθρου 11 του Χάρτη

Η δυνητική επίδραση "chilling effect" στην ελευθερία της έκφρασης και πληροφόρησης (Άρθρο 11 του Χάρτη) συνιστά επιπλέον προβληματική διάσταση της πρότασης, καθώς οι πολίτες ενδέχεται να αυτο-περιορίζονται στην ψηφιακή τους έκφραση υπό τον φόβο παρακολούθησης.

6. Πρακτικές Επιπτώσεις και Κοινωνικό-Οικονομικές Συνέπειες

Η υιοθέτηση του προτεινόμενου κανονισμού θα επιφέρει σοβαρές πρακτικές συνέπειες για επιχειρήσεις, πολίτες και την ευρύτερη κοινωνία:

Επιχειρηματικές Επιπτώσεις: Οι πάροχοι υπηρεσιών θα αναγκαστούν να αναδιαρθρώσουν ριζικά την αρχιτεκτονική ασφαλείας τους, με αυξημένο κόστος συμμόρφωσης που θα μεταφερθεί στους καταναλωτές. Η αβεβαιότητα ως προς την τεχνική εφαρμογή θα αποθαρρύνει επενδύσεις σε καινοτόμες τεχνολογίες ασφαλείας.

Κοινωνικές Επιπτώσεις: Η δημιουργία κλίματος καχυποψίας θα επηρεάσει δυσανάλογα ευάλωτες ομάδες που βασίζονται στην ανώνυμη επικοινωνία για την προστασία τους, συμπεριλαμβανομένων δημοσιογράφων, ακτιβιστών ανθρωπίνων δικαιωμάτων και θυμάτων ενδοοικογενειακής βίας.

Γεωπολιτικές Επιπτώσεις: Η ΕΕ θα χάσει το ηθικό πλεονέκτημα στις διεθνείς συζητήσεις περί ψηφιακών δικαιωμάτων, παρέχοντας πολύτιμα επιχειρήματα σε αυταρχικά καθεστώτα για την αιτιολόγηση των δικών τους μέτρων επιτήρησης. Παράλληλα, θα υπάρχει πλέον σε όλες τις υποδομές επικοινωνίας που διαθέτει μια τρωτότητα σε ό, τι αφορά την κρυπτογράφηση, η οποία μπορεί να οδηγήσει σε σοβαρά ζητήματα της άμυνας των κρατών – μελών.

7. Συμπεράσματα

Η προστασία των παιδιών είναι αδιαπραγμάτευτη, αλλά η επιδίωξή της δεν μπορεί να στηρίζεται σε μέτρα που παραβιάζουν τα θεμελιώδη δικαιώματα και υπονομεύουν την ψηφιακή ασφάλεια.

Παρά τις διαδικαστικές εγγυήσεις, η προτεινόμενη διαδικασία εγείρει σοβαρά ερωτήματα αναλογικότητας. Η εφαρμογή στις κρυπτογραφημένες υπηρεσίες μέσω client-side scanning καθιστά την προστασία εκ σχεδιασμού αναποτελεσματική, ενώ η γενικευμένη φύση της σάρωσης δεν ικανοποιεί το κριτήριο της στοχευμένης παρέμβασης που απαιτεί η νομολογία του ΔΕΕ. Πρακτικά, η φύση των εντολών ανίχνευσης προσιδιάζει περισσότερο σε γενικευμένη επιτήρηση, κάτι που η νομολογία του ΔΕΕ έχει απορρίψει επανειλημμένα.

Ο προτεινόμενος κανονισμός, στη σημερινή του μορφή, αδυνατεί να ικανοποιήσει τα κριτήρια αναγκαιότητας και αναλογικότητας που απαιτούνται από τη νομολογία του ΔΕΕ. Η υιοθέτησή του θα συνιστούσε παραβίαση του ουσιώδους περιεχομένου θεμελιωδών δικαιωμάτων όπως αυτών της ιδιωτικής και οικογενειακής ζωής και της προστασίας προσωπικών δεδομένων.

Παραπομπές

[1]Κανονισμός (ΕΕ) 2021/1232.του Ευρωπαϊκού Κοινοβουλίου και του Συμβουλίου, της 14ης Ιουλίου 2021, περί προσωρινής παρεκκλίσεως από ορισμένες διατάξεις της οδηγίας 2002/58/ΕΚ όσον αφορά τη χρήση τεχνολογιών από παρόχους υπηρεσιών διαπροσωπικών επικοινωνιών ανεξαρτήτως αριθμών για την επεξεργασία προσωπικών και άλλων δεδομένων, προς καταπολέμηση της σεξουαλικής κακοποίησης παιδιών στο διαδίκτυο

[2] ΕΣΠΔ-ΕΕΠΔ, «Κοινή γνωμοδότηση 4/2022 σχετικά με την πρόταση κανονισμού του Ευρωπαϊκού Κοινοβουλίου και του Συμβουλίου για τη θέσπιση κανόνων με σκοπό την πρόληψη και την καταπολέμηση της σεξουαλικής κακοποίησης παιδιών, 28/07/2022

[3] Ευρωπαϊκό Κοινοβούλιο, «ΕΚΘΕΣΗ σχετικά με την πρόταση κανονισμού του Ευρωπαϊκού Κοινοβουλίου και του Συμβουλίου για τη θέσπιση κανόνων με σκοπό την πρόληψη και την καταπολέμηση της σεξουαλικής κακοποίησης παιδιών», 16.11.2023 - (COM(2022)0209 – C9‑0174/2022 – 2022/0155(COD))

[4] Εσκεμμένη προσέγγιση και επικοινωνία με ανήλικο, κυρίως μέσω διαδικτυακών μέσων, με σκοπό τη χειραγώγησή του και την προετοιμασία για μελλοντική σεξουαλική κακοποίηση ή εκμετάλλευση.

[5] Ευρωπαϊκή Επιτροπή, «Συχνές ερωτήσεις», ερώτημα «Πως θα διασφαλίσει η νομοθεσία αυτή την προστασία της ιδιωτικής ζωής», προσπελάστηκε στις 15/9/2025, ώρα 13:07

[6] Ευρωπαϊκό Κοινοβούλιο, «How the EU is fighting child sexual abuse online», προσπελάστηκε στις 15/9/2025, ώρα 13:11

[7] 'EDPB-EDPS Joint Opinion 04/2022 on the Proposal for a Regulation of the European Parliament and of the Council laying down rules to prevent and combat child sexual abuse (28 July 2022)

[8] Με την απόφαση «Digital Rights Ireland» καταργήθηκε η Οδηγία 2006/24/ΕΚ, την οποία ενσωμάτωσε ο ν. 3917/2011, ο οποίος παραμένει σε ισχύ στην Ελλάδα.

[9] ΔΕΕ, Commissioner of An Garda Síochána,C140/20, 5/4/2022.

*Ο Στέργιος Κωνσταντίνου είναι Δικηγόρος, Advanced LLM – IP & ICT Law και διαθέτει μεταξύ άλλων πιστοποιήσεις CIPP/E, CIPM, FIP

Η μυστικοπάθεια του Ιουλίου Καίσαρα: Μια ιστορική αναδρομή στις μεθόδους κρυπτογράφησης

Γράφει o Γιάννης Ντόκος*

Φαντάσου, για μια στιγμή, τον Ιούλιο Καίσαρα να ζει τον 21ο αιώνα. Όχι πλέον με χρυσή πανοπλία και λεγεώνες να τον υπηρετούν, αλλά με ένα κινητό στο χέρι που θα είχε σίγουρα ενεργοποιημένη διπλή επαλήθευση, face unlock και VPN! Γιατί; Γιατί, όπως φαίνεται, ο Καίσαρας εκτιμούσε ιδιαίτερα την ιδιωτικότητα των συνομιλιών του. Ήξερε ότι οι πληροφορίες είναι δύναμη και ότι, αν θες να τις κρατήσεις ασφαλείς, πρέπει να τις προστατεύσεις.

Πώς φτάσαμε όμως από τον πιο μυστικοπαθή αυτοκράτορα που έζησε ποτέ, στους “αλγορίθμους AES” και τα “κλειδιά RSA”; Εμπρός, πίσω, στην αρχαία Ρώμη!

Από το πεδίο της μάχης στα μυστικά μηνύματα

Η Ρώμη του 1ου αιώνα π.Χ. ήταν γεμάτη κατασκόπους, προδότες και περίεργους τύπους. Σαν το Facebook, ένα πράγμα: ό,τι έλεγες, μπορούσε να διαρρεύσει, και το κουτσομπολιό έπαιρνε κι έδινε!

Ο Ιούλιος Καίσαρας ήξερε πως κάθε γράμμα που έστελνε στους συμμάχους του μπορούσε να πέσει στα λάθος χέρια. Έτσι εφηύρε μια απλή αλλά αποτελεσματική μέθοδο για να προστατεύσει τα μηνύματα αυτά: την κρυπτογράφηση. Συγκεκριμένα, ανέπτυξε αυτό που σήμερα ονομάζουμε “ο Κώδικας του Καίσαρα” (“Caesar cipher”).

Τι είναι ο Κώδικας του Καίσαρα;

Για να λέμε την αλήθεια, όχι κάτι εξαιρετικά περίπλοκο. Ο Καίσαρας βασίστηκε στην ιδέα της αντικατάστασης. Έπαιρνε κάθε γράμμα του μηνύματος και το μετατόπιζε κατά έναν σταθερό αριθμό θέσεων στο αλφάβητο. Για παράδειγμα, με μετατόπιση +3, το Α γινόταν Δ, το Β γινόταν Ε, το Γ γινόταν Ζ κ.ο.κ.

Έτσι, η γνωστή του φράση: Veni, vidi, vici με την εφαρμογή του κώδικα του Καίσαρα με μετατόπιση +3 γινόταν:

Yhql, ylgl, ylfl

Βέβαια, αυτό ήταν ένα μήνυμα που έκανε ο ίδιος γνωστό τοις πάσι, οπότε η κρυπτογράφησή του δε θα είχε ιδιαίτερο νόημα!

Το Yhql, ylgl, ylfl, για τα μάτια ενός απλού στρατιώτη ή πολίτη, φαινόταν ακατανόητο. Μόνο οι πραγματικά “ψαγμένοι” της εποχής ήξεραν τον αριθμό μετατόπισης και μπορούσαν να επαναφέρουν το μήνυμα στην αρχική του μορφή (μετατοπίζοντας τα νέα γράμματα 3 θέσεις πίσω).

Γιατί δούλευε τότε, αλλά όχι σήμερα;

Τον 1ο αιώνα π.Χ., η ιδέα αυτή ήταν επαναστατική. Η μαθηματική θεωρία της κρυπτογραφίας δεν ήταν διαδεδομένη στον απλό κόσμο, υπολογιστές δεν υπήρχαν (παρά μόνο στα Αντικύθηρα) για να δοκιμάσουν όλες τις πιθανές μετατοπίσεις. Σπανίως κάποιος να καταλάβαινε τι γινόταν, κι ακόμα κι έτσι η μετατόπιση με το χέρι ήταν δύσκολη υπόθεση!

Σήμερα, όμως, ένας μέσος υπολογιστής μπορεί να δοκιμάσει και τις 25 πιθανές μετατοπίσεις (ο αριθμός προφανώς εξαρτάται από τον αριθμό γραμμάτων της κάθε αλφαβήτου) σε λιγότερο από ένα δευτερόλεπτο. Ο κώδικας του Καίσαρα είναι σίγουρα μια απαρχαιωμένη μέθοδος κρυπτογράφησης (κυριολεκτικά και μεταφορικά).

Η κρυπτογράφηση μετά τον Καίσαρα

Η ιδέα του “μεταμφιεσμένου” μηνύματος δεν πέθανε μετά την αρχαία Ρώμη, αλλά εξελίχθηκε. Στον Μεσαίωνα, μοναχοί, έμποροι και βασιλιάδες ανέπτυξαν πιο περίπλοκα συστήματα. Κατά την Αναγέννηση, ο Blaise de Vigenère παρουσίασε έναν πιο ανθεκτικό κώδικα με χρήση “κλειδιών” που επαναλαμβάνονται, αποφεύγοντας το σταθερό μοτίβο του Καίσαρα (που ήταν κι ένα απο τα “ψεγάδια” της μεθόδου αυτής).

Στον 20ό αιώνα, η κρυπτογράφηση μπήκε στην υπηρεσία των στρατών με μηχανές όπως η περίφημη Enigma των Γερμανών στον Β’ Παγκόσμιο Πόλεμο, η οποία έσπασε τελικά από τον Alan Turing και την ομάδα του στο Bletchley Park – ένα επίτευγμα που συντόμευσε τον πόλεμο κατά χρόνια.

Από τον Καίσαρα στα κλειδιά 256-bit

Σήμερα, η κρυπτογράφηση είναι παντού: στις τραπεζικές συναλλαγές, στα μηνύματα που στέλνεις στο κινητό, ακόμη και στο Wi-Fi σου. Τα πρωτόκολλα όπως το AES (Advanced Encryption Standard) και το RSA βασίζονται σε πολύπλοκα μαθηματικά προβλήματα, τα οποία, για να λυθούν χωρίς το σωστό «κλειδί», θα χρειαζόταν περισσότερος χρόνος απ’ ό,τι έχει απομείνει μέχρι τη θερμική κατάρρευση του ήλιου. Άλλες μέθοδοι κρυπτογράφησης είναι το One-Time Pad, DES, 3DES, Blowfish, Twofish, Skipjack (πολλά ψάρια πέσανε), Elliptic Curve Cryptography (ECC) και άλλες πολλές! Ας ρίξουμε μια ματιά στις δύο πιο διαδεδομένες.

Η AES είναι ο “βασιλιάς” της συμμετρικής κρυπτογράφησης στον 21ο αιώνα. Αντί για απλή μετατόπιση γραμμάτων, χρησιμοποιεί πολύπλοκους μαθηματικούς μετασχηματισμούς σε μπλοκ δεδομένων των 128-bit, με κλειδιά 128, 192 ή 256 bit. Για να το «σπάσει» κάποιος με ωμή δύναμη (brute force, που λέει και η γιαγιά μου), θα χρειαζόταν υπολογιστική ισχύ μεγαλύτερη από ό,τι υπάρχει σήμερα στο σύμπαν (και μάλλον και σε άλλα σύμπαντα, αν αυτά υπάρχουν). Το AES χρησιμοποιείται παντού: από τραπεζικές συναλλαγές και VPN, μέχρι την αποθήκευση δεδομένων σε κινητά.

Η RSA, από την άλλη, φέρνει κάτι διαφορετικό: ασύμμετρη κρυπτογράφηση. Δεν υπάρχει μόνο ένα κοινό μυστικό κλειδί, αλλά ένα ζευγάρι κλειδιών - δημόσιο και ιδιωτικό - τα οποία σχετίζονται το ένα με το άλλο. Το δημόσιο μπορείς να το μοιραστείς ελεύθερα για να σου στέλνουν μηνύματα, αλλά μόνο το ιδιωτικό σου κλειδί μπορεί να τα αποκρυπτογραφήσει (και προφανώς πρέπει να μείνει κρυφό). Η ασφάλειά της βασίζεται στο γεγονός ότι, ενώ είναι εύκολο να πολλαπλασιάσεις δύο τεράστιους πρώτους αριθμούς, είναι πρακτικά αδύνατο να βρεις αυτούς τους αριθμούς αν έχεις μόνο το γινόμενο. Η RSA είναι η “καρδιά” του HTTPS, της ηλεκτρονικής υπογραφής και της ασφαλούς ανταλλαγής κλειδιών.

Τόσο η AES, όσο και η RSA βασίζονται στη μυστικότητα των κλειδιών. Εάν το κλειδί της AES, ή το ιδιωτικό κλειδί της RSA γίνουν γνωστά, τα μηνύματα δεν είναι πλέον ασφαλή!

Η κρυπτογράφηση και η ιδιωτικότητα – τότε και τώρα

Στην εποχή του Καίσαρα, η ιδιωτικότητα σήμαινε να μη φτάσει το γράμμα σου στα λάθος χέρια. Σήμερα, η έννοια έχει επεκταθεί: αφορά τα δεδομένα μας, τις φωτογραφίες μας, τις συνομιλίες μας, τις τοποθεσίες μας, ακόμα και τις συνήθειες πλοήγησής μας. Και ενώ η τεχνολογία μάς έχει δώσει εργαλεία ανώτερα από οποιονδήποτε κώδικα της Ρώμης, ταυτόχρονα έχει αυξήσει και τους κινδύνους. Σήμερα, η κρυπτογράφηση εξελίσσεται με τη χρήση κβαντικών υπολογιστών, οι οποίοι ανατρέπουν όλα τα δεδομένα και προσδοκίες σχετικά με το πως οι πληροφορίες κρυπτογραφούνται και αποκρυπτογραφούνται!

Ένα διαχρονικό μάθημα

Η ιστορία του Ιουλίου Καίσαρα και του κώδικά του μας υπενθυμίζει ότι η ανάγκη για προστασία των πληροφοριών είναι τόσο παλιά όσο και ο ίδιος ο πολιτισμός και η ιστορία του κόσμου. Από τα απλά αλφάβητα της Ρώμης μέχρι την κβαντική κρυπτογράφηση του αύριο, ο στόχος παραμένει ο ίδιος: να κρατήσουμε τα μυστικά μας… μυστικά.

Η διαφορά είναι ότι σήμερα δεν αρκεί να μετακινήσουμε γράμματα. Χρειάζεται να κατανοήσουμε τους κινδύνους, να χρησιμοποιούμε σύγχρονα εργαλεία και –ίσως το πιο δύσκολο– να καλλιεργήσουμε μια κουλτούρα προστασίας της ιδιωτικότητας. Γιατί, όπως έδειξε και η μοίρα του Καίσαρα, ακόμη κι αν κρύβεις τα λόγια σου, πρέπει να προσέχεις και τους ανθρώπους γύρω σου.

Αν ποτέ σκεφτείς ότι η κρυπτογράφηση είναι υπερβολή, θυμήσου ότι ένας από τους πιο ισχυρούς άνδρες στην ιστορία έκανε τα γράμματα “σαλάτα” για να προφυλάξει τα μυστικά του. Λες αυτό να είναι η σαλάτα του Καίσαρα τελικά;

*Ο Γιάννης Ντόκος είναι ειδικός IT Governance, Risk, and Compliance (GRC) και μέλος της Homo Digitalis.

Το Ευρωπαϊκό Πορτοφόλι Ψηφιακής Ταυτότητας (EUDI Wallet): Η Άβολη Αλήθεια Πίσω από την Καινοτομία

Γράφει ο Γιάννης Κωνσταντινίδης*

Μια κριτική ματιά στο νέο «πορτοφόλι» της ΕΕ και τους κρυφούς κινδύνους όσον αφορά την προστασία των προσωπικών δεδομένων και της ιδιωτικότητας στην ψηφιακή εποχή.

Τι είναι οι ψηφιακές ταυτότητες;

Οι ψηφιακές ταυτότητες (digital identities) είναι το σύνολο των πληροφοριών (π.χ. ονοματεπώνυμο, επαγγελματική ιδιότητα, διεύθυνση, αριθμός τηλεφώνου, κωδικός πρόσβασης) που μας χαρακτηρίζουν όταν χρησιμοποιούμε τις ηλεκτρονικές υπηρεσίες στο Διαδίκτυο. Με απλά λόγια, πρόκειται για τους «ψηφιακούς εαυτούς» μας όταν συνδεόμαστε στις πλατφόρμες κοινωνικής δικτύωσης, στις υπηρεσίες ηλεκτρονικής διακυβέρνησης, στα ηλεκτρονικά τραπεζικά συστήματα, κ.α. Στην πράξη, οι ψηφιακές ταυτότητες εμπεριέχουν προσωπικά δεδομένα τα οποία σε αρκετές περιπτώσεις είναι -και- ευαίσθητα (π.χ. στην περίπτωση των υπηρεσιών υγείας). Επομένως, οι ψηφιακές ταυτότητες πρέπει να επιτρέπουν την ταχεία και απροβλημάτιστη πρόσβαση στις ηλεκτρονικές υπηρεσίες και ταυτόχρονα να συνοδεύονται από πολύ αυστηρές εγγυήσεις όσον αφορά την ασφάλεια και την προστασία της ιδιωτικότητας.

Πώς εξελίχθηκαν οι ψηφιακές ταυτότητες;

Υπάρχουν τρία βασικά μοντέλα για την οργάνωση των ψηφιακών ταυτοτήτων (Εικόνα 1). Στο κεντρικοποιημένο (centralised) μοντέλο, ένας φορέας διατηρεί μια κεντρική βάση δεδομένων με τις ψηφιακές ταυτότητες όλων των χρηστών. Ένα βασικό μειονέκτημα του κεντρικοποιημένου μοντέλου είναι ότι οι χρήστες πρέπει να διατηρούν έναν ξεχωριστό λογαριασμό για κάθε υπηρεσία που χρησιμοποιούν. Αντίθετα, στο ομοσπονδιακό (federated) μοντέλο, πολλοί φορείς συνεργάζονται μεταξύ τους και ανταλλάσουν τα στοιχεία των ψηφιακών ταυτοτήτων χρησιμοποιώντας ένα κοινό πρωτόκολλο. Για παράδειγμα, εάν κάποιος χρήστης διαθέτει ένα λογαριασμό σε έναν κεντρικό πάροχο (π.χ. Facebook, Google, Microsoft ή gov.gr), τότε μπορεί να συνδεθεί σε κάποια άλλη συμβατή υπηρεσία με τα ίδια στοιχεία της ψηφιακής του ταυτότητας. Επομένως, το ομοσπονδιακό μοντέλο είναι αρκετά εύχρηστο, ωστόσο η συνολική διαχείριση των ψηφιακών ταυτοτήτων και των περιεχομένων τους πραγματοποιείται από ορισμένους κεντρικούς παρόχους (οι οποίοι ενδέχεται να γνωρίζουν τις επιμέρους δραστηριότητες των χρηστών).

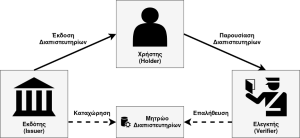

Εικόνα 1:Στο κεντρικοποιημένο μοντέλο, οι χρήστες διαθέτουν ξεχωριστούς λογαριασμούς (και κωδικούς πρόσβασης) για κάθε υπηρεσία που χρησιμοποιούν. Αντίθετα, στο ομοσπονδιακό μοντέλο, υπάρχουν κεντρικοί πάροχοι που λειτουργούν ως ενιαίες «πύλες πρόσβασης» στις υπηρεσίες. Τέλος, στο αποκεντρωμένο μοντέλο, οι χρήστες χρησιμοποιούν τα ψηφιακά τους πορτοφόλια και ιδανικά επιλέγουν τις επιμέρους πληροφορίες που πρόκειται να μοιραστούν με τους παρόχους των υπηρεσιών (Δημιουργός: Γιάννης Κωνσταντινίδης)

Επομένως, τόσο στο κεντρικοποιημένο οσο και στο ομοσπονδιακό μοντέλο, ένας σημαντικός προβληματισμός είναι η συγκέντρωση ενός μεγάλου όγκου δεδομένων σε κεντρικά σημεία τα οποία θεωρούνται ελκυστικά για τους κακόβουλους επιτιθέμενους (βλ. μαζικές παραβιάσεις δεδομένων - data breaches). Ως «αντίδοτο», προτάθηκε το αποκεντρωμένο (decentralised) μοντέλο, το οποίο συχνά συνδέεται και με την έννοια της «αυτοκυρίαρχης ταυτότητας» (self-sovereign identity - SSI). Σ’ αυτό το μοντέλο, ο ίδιος ο χρήστης ελέγχει όλα τα στοιχεία της ταυτότητας που πρόκειται να χρησιμοποιηθούν από τις υπηρεσίες. Αντί να βασίζεται σε κεντρικούς παρόχους, κάθε χρήστης κρατάει μια σειρά από «διαπιστευτήρια» (credentials), τα οποία έχουν εκδοθεί από αξιόπιστους φορείς, και τα διατηρεί σε μια εφαρμογή που ονομάζεται ψηφιακό πορτοφόλι (digital wallet) ή πορτοφόλι ψηφιακής ταυτότητας (digital identity wallet). Όταν χρειάζεται να αποδείξει κάτι (π.χ. την ηλικία του), παρουσιάζει το ψηφιακό διαπιστευτήριο που είναι υπογεγραμμένο από κάποιον αξιόπιστο φορέα (π.χ. το ληξιαρχείο) και δεν αποκαλύπτει το σύνολο των προσωπικών του δεδομένων.

Εικόνα 2: Στο αποκεντρωμένο μοντέλο, ο εκδότης (issuer) εκδίδει και παραδίδει ένα διαπιστευτήριο στο χρήστη (holder), ο οποίος το αποθηκεύει στο ψηφιακό του πορτοφόλι. Στη συνέχεια, ο χρήστης παρουσιάζει το διαπιστευτήριο σε έναν ελεγκτή (verifier), δηλ. σε κάποιον φορέα που ζητά την επιβεβαίωση της ταυτότητας ή/και της ιδιότητας του χρήστη. Η εγκυρότητα του διαπιστευτηρίου επαληθεύεται με βάση τις πληροφορίες που βρίσκονται σε ένα ειδικό μητρώο. (Δημιουργός: Γιάννης Κωνσταντινίδης)

Τι συμβαίνει στην ΕΕ με τις ψηφιακές ταυτότητες;

Με την αναθεώρηση του Κανονισμού eIDAS (2024/1183), η Ευρωπαϊκή Επιτροπή έχει θεσπίσει ότι κάθε κράτος-μέλος της ΕΕ πρέπει να προσφέρει στους πολίτες ένα πορτοφόλι ψηφιακής ταυτότητας. Αυτό θα είναι μια εφαρμογή για κινητές συσκευές στην οποία κάθε χρήστης θα μπορεί να αποθηκεύει έγγραφα σε ψηφιακή μορφή (π.χ. αστυνομικές ταυτότητες, διπλώματα οδήγησης, τίτλους σπουδών, έγγραφα κοινωνικής ασφάλισης και λοιπά ταξιδιωτικά έγγραφα). Η αλληλεπίδραση του χρήστη με τις εκάστοτε υπηρεσίες θα γίνεται μέσω του πορτοφολιού, δηλαδή θα επιλέγει ο χρήστης τα διαπιστευτήρια που επιθυμεί να μοιραστεί. Όπως προαναφέρθηκε, δεν αποστέλλονται ολόκληρα τα έγγραφα από τον εκάστοτε χρήστη, αλλά μια επιλεγμένη παρουσίαση (presentation) ορισμένων δεδομένων σε συνδυασμό με τις κατάλληλες ψηφιακές αποδείξεις που αποδεικνύουν κρυπτογραφικά την εγκυρότητα των εγγράφων.

Βέβαια, το αρχικό όραμα της «αυτοκυρίαρχης ταυτότητας» φαίνεται να περιορίζεται αισθητά στον τρέχοντα σχεδιασμό του ευρωπαϊκού πορτοφολιού. Ειδικότερα, τα προσχέδια της αρχιτεκτονικής (Architecture and Reference Framework - ARF) προβλέπουν τη χρήση μιας παραδοσιακής υποδομής δημοσίου κλειδιού (Public Key Infrastructure - PKI). Με απλά λόγια, αντί να αξιοποιηθεί ένα πλήρως αποκεντρωμένο σύστημα, η Ευρωπαϊκή Επιτροπή επιλέγει ουσιαστικά να εκμεταλλευτεί τις υπάρχουσες εθνικές υποδομές που συγκεντρώνουν τα στοιχεία των ψηφιακών ταυτοτήτων. Άρα πρόκειται περισσότερο για ένα διασυνοριακό ομοσπονδιακό μοντέλο στο οποίο οι χρήστες είναι υπεύθυνοι για τη διαχείριση και τον διαμοιρασμό των διαπιστευτηρίων τους και όχι για ένα πλήρως αποκεντρωμένο μοντέλο.

Ενισχύεται ή υπονομεύεται η προστασία της ιδιωτικότητας και των προσωπικών δεδομένων;

Βάσει των τρεχουσών εξελίξεων, προκύπτουν αρκετοί κίνδυνοι που σχετίζονται με την προστασία των δεδομένων και την ιδιωτικότητα. Αρχικά, το πορτοφόλι μπορεί να δημιουργήσει μοναδικά αναγνωριστικά για κάθε χρήστη (αν και θεωρητικά αυτό είναι απαραίτητο για την ταυτοποίηση του εκάστοτε χρήστη κατά την πρόσβασή του σε διασυνοριακές υπηρεσίες στην ΕΕ) και αρκετοί ειδικοί εκφράζουν το φόβο ότι αυτά τα αναγνωριστικά θα επιτρέπουν τη διαρκή παρακολούθηση και το συσχετισμό όλων των δραστηριοτήτων των χρηστών.

Ειδικότερα, σύμφωνα με την τοποθέτηση μιας ομάδας διακεκριμένων ακαδημαϊκών (ειδικών σε θέματα κρυπτογραφίας), η προτεινόμενη αρχιτεκτονική δεν περιλαμβάνει επαρκή τεχνικά μέτρα για τον περιορισμό της «παρατηρησιμότητας» (observability) και την αποτροπή της «συσχέτισης» των δραστηριοτήτων των χρηστών (linkability). Αυτό σημαίνει ότι ακόμα και αν οι δραστηριότητες των χρηστών πραγματοποιούνται μέσα από τη χρήση ψευδωνύμων, δεν υπάρχει κάποια ειδική μέριμνα που να εμποδίζει τους παρόχους υπηρεσιών από το να συλλέγουν τα μοτίβα χρήσης και να τα συσχετίζουν μεταξύ τους. Άρα, στην πράξη, αυτό το κενό επιτρέπει την πλήρη ιχνηλάτηση των δραστηριοτήτων των χρηστών. Η τελευταία έκδοση της αρχιτεκτονικής (ARF 2.3.0) αναγνωρίζει αυτούς τους κινδύνους, ωστόσο, η ενσωμάτωση των κατάλληλων μηχανισμών παραμένει σε επίπεδο συζήτησης και δεν έχει ακόμα υλοποιηθεί (κυρίως λόγω της πολυπλοκότητας και ορισμένων τεχνικών περιορισμών). Σε παρόμοια κατεύθυνση φαίνεται να κινείται και το Ευρωπαϊκό Ινστιτούτο Τηλεπικοινωνιακών Προτύπων (ETSI) το οποίο αναγνωρίζει τη σημασία των τεχνικών μέτρων, όπως π.χ. οι αποδείξεις μηδενικής γνώσης (zero-knowledge proofs - ZKPs), αλλά επιβεβαιώνει ότι (προς το παρόν) η πλήρης εξάλειψη της ιχνηλάτησης δεν είναι εφικτή λόγω της τεχνικής πολυπλοκότητας και της έλλειψης διαλειτουργικότητας.

Όσον αφορά τη συνολική «ευελιξία» και λογοδοσία του οικοσυστήματος, υπάρχουν επίσης αρκετά αρνητικά σχόλια. Για παράδειγμα, εάν μία υπηρεσία αποφασίσει να ζητήσει περισσότερα στοιχεία απ’ όσα είναι απαραίτητα, δεν προβλέπεται κάποιος μηχανισμός αποτροπής ή έστω ελέγχου. Παράλληλα, θεωρείται ότι ένα τεράστιο μερίδιο ευθύνης θα μετατοπιστεί στους χρήστες, επειδή αυτοί θα καλούνται διαρκώς να εγκρίνουν τα διαπιστευτήρια που θα μοιράζονται με τους παρόχους των υπηρεσιών. Μάλιστα, εάν κάτι πάει στραβά (π.χ. σε περίπτωση κλοπής της συσκευής του χρήστη ή ηλεκτρονικής απάτης), δεν υπάρχουν επαρκή μέτρα προστασίας και άρα ο χρήστης επωμίζεται ένα μεγάλο μερίδιο των ευθυνών. Ενώ μάλιστα, δεν προβλέπεται (ακόμα) κάποιου είδους διαδικασία ανάκτησης ή επαναφοράς.

Τελος, ένας επιπλέον προβληματισμός αφορά την επέκταση της λειτουργικότητας του πορτοφολιού, καθότι πρόκειται να συγκεντρώσει σταδιακά κάθε είδους ηλ. έγγραφο και πιστοποιητικό (π.χ. ακόμα και τα εισιτήρια μετακινήσεων και τα στοιχεία ηλεκτρονικών πληρωμών). Έτσι, αναδύεται ο κίνδυνος ενός εκτεταμένου και διασυνδεδεμένοι ψηφιακού «φακελώματος», όπου ένας κακόβουλος αναλυτής ή επιτιθέμενος θα μπορούσε να ανακαλύψει υπερβολικά πολλές πληροφορίες για κάποιο πρόσωπο μέσα από ένα ενιαίο μέσο.

Προς μια επιφυλακτική αποδοχή ή αμφισβήτηση του πλαισίου;

Παρόλο που η νέα ευρωπαϊκή ψηφιακή ταυτότητα αποτελεί σημαντικό βήμα για την εξέλιξη των σύγχρονων ψηφιακών υπηρεσιών στο Διαδίκτυο, συνοδεύεται από αρκετές προκλήσεις. Εάν οι πολίτες πρόκειται να εμπιστευτούν μία τέτοιου είδους τεχνολογική λύση, τότε πρέπει να το πράξουν με πλήρη επίγνωση των πλεονεκτημάτων καθώς και των πιθανών κινδύνων που ελλοχεύουν. Ταυτόχρονα, οι ειδικοί οφείλουν να αναπτύξουν περαιτέρω και να τεκμηριώσουν τους μηχανισμούς που συνεισφέρουν στην ασφάλεια και στην ιδιωτικότητα, διαφορετικά ενδέχεται να περάσουμε από το «πορτοφόλι που προστατεύει τα δεδομένα του χρήστη» στο «πορτοφόλι που αποκαλύπτει αυθαίρετα τα δεδομένα του χρήστη». Τέλος, η συνεισφορά των εμπειρογνωμόνων και των οργανώσεων της κοινωνίας των πολιτών είναι εξαιρετικά σημαντική, καθότι με αυτόν τον τρόπο μπορούν να εντοπιστούν και να διορθωθούν τα κενά και οι πιθανές παραλείψεις πριν από την τελική υλοποίηση.

*Ο Γιάννης Κωνσταντινίδης (CISSP, CIPM, CIPP/E, ISO/IEC 27001 & 27701 Lead Implementer) είναι σύμβουλος κυβερνοασφάλειας και μέλος της Homo Digitalis από το 2019.

Πίσω από τα αρκτικόλεξα: Εξηγώντας GDPR & DSA στο ευρύ κοινό

Γράφει η Νίκη Γεωργακοπούλου

Εισαγωγή

DSA, GDPR/ΓΚΠΔ … πολλά αρκτικόλεξα μαζεύτηκαν…γιατί να διαβάσω αυτό το άρθρο;

Μήπως χρησιμοποιείς ή έστω έχεις ακούσει κάποιες από τις κάτωθι εταιρείες/υπηρεσίες;

Alibaba Ali Express, Amazon Store, Apple AppStore, Booking.com, Google Search, Google Play, Google Maps, Google Shopping, Youtube, Instagram, Facebook, LinkedIn, Pinterest, Snapchat, TikTok, X (πρώην Twitter), XVideos, Wikipedia, Zalando, Bing!

Εάν ναι, τότε αφιέρωσε 3 λεπτά γιατί ίσως σε ενδιαφέρει!

Ορισμοί

DSA (Digital Service Act ), η Πράξη για τις Ψηφιακές Υπηρεσίες. Με απλά λόγια πρόκειται για έναν ευρωπαϊκό Κανονισμό, δηλαδή μια δέσμη κανόνων που εφαρμόζονται σε επίπεδο ΕΕ.

Ο νόμος αυτός αφορά τις ψηφιακές υπηρεσίες που λειτουργούν ως μεσάζοντες για τους καταναλωτές και τα αγαθά, τις υπηρεσίες και το περιεχόμενο.

Πιο συγκεκριμένα, ψηφιακές υπηρεσίες που λειτουργούν ως μεσάζοντες είναι ενδεικτικά τα μέσα κοινωνικής δικτύωσης, οι πλατφόρμες ανταλλαγής περιεχομένου, τα καταστήματα εφαρμογών, οι μηχανές αναζήτησης και οι επιγραμμικές πλατφόρμες ταξιδιών και διαμονής.

Απώτερος Στόχος:

Η προστασία θεμελιωδών δικαιωμάτων τόσο των καταναλωτών όσο και των χρηστών αυτών των υπηρεσιών καθώς και η ανάπτυξη του ανταγωνισμού, δημιουργώντας ένα νέο πρότυπο λογοδοσίας στο επιγραμμικό σύμπαν αναφορικά με το παράνομο περιεχόμενο, την παραπληροφόρηση καθώς και πληθώρα άλλων κοινωνικών κινδύνων.

GDPR (General Data Protection Regulation) ή ΓΚΠΔ (Γενικός Κανονισμός Προστασίας για την Προστασία Δεδομένων) είναι ένας Κανονισμός της ΕΕ που αποσκοπεί στην προστασία των προσωπικών δεδομένων των φυσικών προσώπων.

Ο ΓΚΠΔ εφαρμόζεται στην επεξεργασία δεδομένων προσωπικού χαρακτήρα από ιδιωτικούς και δημόσιους φορείς εντός της ΕΕ, καθώς και σε οργανισμούς εκτός ΕΕ που προσφέρουν αγαθά ή υπηρεσίες σε άτομα εντός της ΕΕ.

Απώτερος στόχος:

Να δώσει στους πολίτες μεγαλύτερο έλεγχο επί των προσωπικών τους δεδομένων και να ενοποιήσει το ρυθμιστικό πλαίσιο για τις επιχειρήσεις, διευκολύνοντας την ελεύθερη κυκλοφορία των δεδομένων εντός της ΕΕ

Κοινό σημείο και των δύο νομοθετημάτων είναι ότι αποσκοπούν στην προστασία του προσώπου που βρίσκεται εγκατεστημένο στην ΕΕ, ασχέτως της έδρας της εκάστοτε υπηρεσίας, δημιουργώντας -από διαφορετική σκοπιά- έναν πιο διαφανή και ασφαλή ψηφιακό κόσμο!

ΤΙ σχέση έχει με τον ΓΚΠΔ

Ο DSA και ο ΓΚΠΔ αλληλοσυμπληρώνονται καθώς προσεγγίζουν το ίδιο ζήτημα από διαφορετική σκοπιά.

Ο DSA αποσκοπεί στη συμπλήρωση των κανόνων του ΓΚΠΔ προκειμένου να επιτευχθεί υψηλότερο επίπεδο προστασίας των δεδομένων. Ένα χαρακτηριστικό παράδειγμα ταυτόχρονης εφαρμογής των νομοθετημάτων αποτελεί η επεξεργασία προσωπικών δεδομένων για διαφημιστικούς σκοπούς. Οι πάροχοι υπηρεσιών πλατφόρμας εμπίπτουν ταυτόχρονα και στο πεδίο εφαρμογής του DSA και του ΓΚΠΔ.

Ειδικότερα, εκτός από τις προϋποθέσεις του ΓΚΠΔ για κάθε επεξεργασία δεδομένων προσωπικού χαρακτήρα, ο DSA απαγορεύει στους παρόχους επιγραμμικών πλατφορμών να στοχεύουν διαφημίσεις που προβαίνουν σε κατάρτιση προφίλ χρηστών βασιζόμενο σε ευαίσθητα προσωπικά δεδομένα όπως βιομετρικά δεδομένα, σεξουαλικός προσανατολισμός, πολιτικές και θρησκευτικές πεποιθήσεις.

Επιπλέον, αξίζει να σημειωθεί απαγορεύεται κάθε χρήση της κατάρτισης προφίλ για την παρουσίαση στοχευμένων διαφημίσεων, όταν οι πάροχοι γνωρίζουν με εύλογη βεβαιότητα ότι ο χρήστης είναι ανήλικος.

DSA: η Ευρωπαϊκή Επιτροπή ζητά διευκρινίσεις από μεγάλες εταιρείες

Η Ευρωπαϊκή Επιτροπή με όχημα τον DSA ζητά πληροφορίες από μεγάλες εταιρείες αναφορικά με μέτρα που έχουν λάβει για την προστασία των χρηστών, την αποφυγή παραπλανητικών πρακτικών, την προστασία των ανηλίκων και τη διαφάνεια των συστημάτων συστάσεων. H Επιτροπή είχε θέσει προθεσμία απάντησης, η οποία -για ορισμένες- έχει παρέλθει, γεγονός που μπορεί να οδηγήσει σε υψηλά πρόστιμα ή/και περιορισμό των υπηρεσιών αυτών.

Ειδικότερα, η Επιτροπή έθεσε ορισμένα ερωτήματα σχετικά με τα ανωτέρω στις εταιρείες SHEIN και Τemu. Οι εταιρείες αυτές παρότι βρίσκονται στην Κίνα παρέχουν υπηρεσίες και προϊόντα σε Πολίτες εγκατεστημένους στην ΕΕ και ως εκ τούτου βρίσκει εφαρμογής ο DSA.

Το αίτημα παροχής πληροφοριών απαιτούσε διευκρινίσεις αναφορικά με το εάν έχουν ληφθεί μέτρα για τον μείωση κινδύνου που σχετίζεται με τους καταναλωτές, την δημόσια υγεία και ευημερία των χρηστών. Επιπλέον ετέθησαν και ζητήματα που σχετίζονται με την προστασία των δεδομένων προσωπικού χαρακτήρα και τα μέτρα που έχουν ληφθεί.

Επίσης, η Επιτροπή έχει ξεκινήσει έλεγχο κατά του TikTok αναφορικά με ζητήματα για την προστασία των ανηλίκων, την διαφάνεια της διαφήμισης, την πρόσβαση των ερευνητών σε δεδομένα, καθώς και την διαχείριση κινδύνου εθιστικού σχεδιασμού και επιβλαβούς περιεχομένου. Οι εργασίες της Επιτροπής επικεντρώνονται ιδίως στο θέμα των αρνητικών επιπτώσεων που προκαλούνται από τον σχεδιασμό του αλγορίθμου, που παράγει και τονώνει τον εθισμό. Στόχος αυτής της εργασίας είναι η αντιμετώπιση πιθανών κινδύνων για τη σωματική και ψυχική ευεξία του προσώπου και ιδίως του ανηλίκου καθώς και η διασφάλιση των δικαιωμάτων του παιδιού. Σε αυτό το σημείο, αξίζει να σημειωθεί, ότι εγείρονται σοβαρές αμφιβολίες για τα εργαλεία επαλήθευσης της ηλικίας που χρησιμοποιεί το TikTok προκειμένου να αποτρέψει την πρόσβαση ανηλίκων σε ακατάλληλο περιεχόμενο. Επιπρόσθετα, άλλος ένας έλεγχος που διενεργείται στο TikTok σχετίζεται με την προστασία της ιδιωτικότητας και των ρυθμίσεων απορρήτου, δίνοντας έμφαση στις προεπιλεγμένες (by default) ρυθμίσεις που γίνονται για τους ανήλικους χρήστες.